NIS-2, DORA, ISO 27001 oder TISAX? Das ist für Sie relevant...

Zielgruppe / Branche:

Schaut man sich die Rahmenwerke genauer an, so wird schnell deutlich, dass die vier Rahmenwerke unterschiedliche Zielgruppen adressieren. NIS-2 richtet sich an Betreiber sogenannter wesentlicher und wichtiger Dienste, vor allem aus den Bereichen der kritischen Infrastrukturen, wie Energie, Verkehr, Gesundheitswesen und digitale Dienste. DORA dagegen ist auf den Finanzsektor fokussiert und betrifft Banken, Versicherungen, Zahlungsdienstleister sowie deren IT-Dienstleister. Im Gegensatz dazu ist ISO/IEC 27001 branchenunabhängig und kann von jeder Organisation angewendet werden, die ein systematisches Informationssicherheits-Management einführen möchte. TISAX wiederum ist speziell für die Automobilbranche konzipiert und richtet sich an Hersteller, Zulieferer und Dienstleister, die mit vertraulichen Informationen oder Prototypen arbeiten.

Pflicht oder freiwillig:

Hinsichtlich Pflicht oder Freiwilligkeit gilt: NIS-2 und DORA sind rechtlich bindende Vorgaben der Europäischen Union. NIS-2 als Richtlinie muss in nationales Recht überführt werden, DORA ist direkt als EU-Verordnung gültig. Beide verpflichten betroffene Organisationen zur Umsetzung konkreter Sicherheitsmaßnahmen. ISO/IEC 27001 ist hingegen ein freiwilliger Standard, wird aber oft vertraglich oder regulatorisch indirekt gefordert. TISAX ist ebenfalls freiwillig, hat sich jedoch innerhalb der Automobilindustrie faktisch als Voraussetzung für Geschäftsbeziehungen etabliert, insbesondere bei OEMs (Original Equipment Manufacturers).

Vorteile der einzelnen Rahmenwerke

Jedes Rahmenwerk hat seine ganz eigenen Vorteile. NIS-2 bietet Unternehmen eine klare gesetzliche Orientierung zur Cybersicherheit und stärkt die Resilienz kritischer Infrastrukturen. Durch europaweit einheitliche Standards werden zudem Wettbewerbsgleichheit und Vertrauen gefördert. DORA erhöht dagegen die digitale Widerstandsfähigkeit im Finanzsektor durch gezielte Anforderungen an Risiko- und Auslagerungsmanagement sowie durch verpflichtende Tests zur operativen Belastbarkeit. ISO/IEC 27001 überzeugt durch seine breite Anwendbarkeit und internationale Anerkennung. Die Zertifizierung signalisiert Geschäftspartnern und Kunden ein hohes Maß an Informationssicherheit. TISAX bietet speziell in der Automobilindustrie den Vorteil eines standardisierten Prüfverfahrens und den sicheren Austausch sensibler Informationen innerhalb der Lieferkette gewährleistet.

Herausforderungen im Überblick

Unterschiede NIS-2, DORA, ISO/IEC 27001

Entscheidungshilfe zur Auswahl und Priorisierung von Sicherheitsanforderungen

NIS-2

Wenn Ihr Unternehmen in einem kritischen Sektor (z. B. Energie, Wasser, Transport, Gesundheitswesen oder digitaler Infrastruktur) tätig ist oder mehr als 50 Mitarbeitenden oder mehr als 10 Mio. € Umsatz hat und innerhalb der EU operiert, sollten Sie prüfen, ob Sie unter die NIS-2-Richtlinie fallen. In diesem Fall ist die Umsetzung verbindlich und Sie müssen entsprechende Sicherheitsmaßnahmen, Meldepflichten und Risikomanagementstrukturen etablieren. Der erste Schritt ist die Prüfung der Sektorenzugehörigkeit und die Einordnung als „wesentlich“ oder „wichtig“. In diesem Zusammenhang bedeutet „wesentlich“, dass eine Einrichtung aufgrund ihrer Größe, Bedeutung oder des Sektors als systemrelevant für die Aufrechterhaltung kritischer Dienste gilt. „Wichtig“ bezeichnet Einrichtungen, die zwar ebenfalls in relevanten Sektoren tätig sind, aber ein geringeres Risiko für die Gesellschaft oder Wirtschaft darstellen und daher weniger strengen Auflagen unterliegen. Beide Einschätzungen führen dazu, dass das Unternehmen die NIS-2-Richtlinie umsetzen muss.

DORA

Ist Ihr Unternehmen ein Finanzinstitut oder Teil der Finanzinfrastruktur – etwa Bank, Versicherung, Börse, Krypto-Dienstleister oder ein relevanter IT-Dienstleister für diese Branche – dann ist DORA für Sie verpflichtend. Hier steht die digitale Resilienz im Mittelpunkt, insbesondere in Bezug auf IT-Risiken, Auslagerungen (z. B. Cloud-Services) und Krisenreaktionsfähigkeit. Wenn Sie unter DORA fallen, müssen Sie mit einem hohen Detailgrad und komplexen Nachweispflichten rechnen.

ISO/IEC 27001

Sind Sie unabhängig von Branche oder regulatorischer Pflicht und möchten Ihre Informationssicherheit verbessern – etwa zur Risikominimierung, für den Marktvorteil oder als Grundlage für Kundenzertifizierungen –, dann ist ISO/IEC 27001 die richtige Wahl. Dieser Standard bietet ein flexibles, international anerkanntes Rahmenwerk für ein Informationssicherheits-Managementsystem (ISMS) und eignet sich besonders gut, wenn Sie systematisch und langfristig Ihre Sicherheitsprozesse etablieren oder verbessern möchten.

TISAX

Arbeiten Sie im automobilnahen Umfeld (z. B. Zulieferer, Engineering-Dienstleister, Prototypenfertigung), ist eine TISAX-Zertifizierung meist unerlässlich – insbesondere, wenn Sie mit großen OEMs der Automobilbranche zusammenarbeiten wollen. TISAX ist zwar formal freiwillig, wird aber von vielen Auftraggebern vorausgesetzt. Es empfiehlt sich, frühzeitig mit einer Gap-Analyse zu starten und ISO 27001 als Basis zu nutzen, da TISAX darauf aufbaut.

Zusammenfassend gilt:

|

Wenn...

|

Dann...

|

|---|

Sie zu einem kritischen EU-Sektor gehören

Sie im Finanzsektor tätig sind

Sie allgemein Informationssicherheit aufbauen wollen.

Sie für Automobilhersteller arbeiten

NIS-2-Pflichten prüfen und umsetzen

DORA-Anordnung analysieren und vorbereiten

ISO/IEC 27001 einführen und ggf. zertifizien

TISAX-Assessment vorbereiten und durchlaufen

Inhalt:

Notfallplan erstellen in 5 Schritten für mehr Cyberresilienz

Ein IT-Notfall kann jedes Unternehmen treffen – plötzlich, unvorhergesehen und oft mit gravierenden Folgen. Ob Cyberangriffe, Systemausfälle oder Datenverluste: Ohne einen klaren Notfallplan herrscht im Ernstfall Chaos. Mitarbeitende sind überfordert, Verantwortlichkeiten unklar und die Reaktionszeit kostbar. Wer jedoch im Voraus einen Notfallplan erstellt, legt den Grundstein für eine schnelle, koordinierte und effektive Reaktion – und schützt damit die Stabilität des Unternehmens.

Warum einen Notfallplan erstellen?

Die positiven Effekte eines Notfallplans im Überblick:

- Kein Chaos im Krisenfall

- Klare Rollen und Verantwortlichkeiten

- Schnellere Wiederherstellung des Betriebs

- Weniger Stress für Teams und Führungskräfte

- Stärkere Kunden- und Partnerbindung durch professionelles Notfallmanagement

- Erhöhte Cyberresilienz und Investitionssicherheit

Einen IT-Notfallplan erstellen – So geht’s in 5 Schritten:

Bevor Sie jedoch mit der eigentlichen Planung beginnen, schaffen Sie eine solide Grundlage. Benennen Sie eine oder mehrere verantwortliche Personen, die den Notfallplan federführend erstellen und pflegen. Kommunizieren Sie den Projektstart frühzeitig an alle relevanten Stellen und stellen Sie sicher, dass die Geschäftsleitung aktiv eingebunden ist. Darüber hinaus sollten rechtliche und normative Anforderungen berücksichtigt werden – zum Beispiel Vorgaben aus der ISO 27001, dem BSI-Gesetz für kritische Infrastrukturen (KRITIS) oder der Datenschutz-Grundverordnung (DSGVO). Diese Standards geben wichtige Rahmenbedingungen für Struktur, Dokumentation und Umsetzung vor.

1. Risikoanalyse und Bedrohungsszenarien definieren

Der erste Schritt bevor Sie einen Notfallplan erstellen, ist die Analyse möglicher Gefahrenquellen für Ihr Unternehmen. Typische Bedrohungen sind:

- Cyberangriffe (z. B. Ransomware, Phishing)

- Technische Ausfälle (z. B. Server-, Cloud- oder Netzwerkausfälle)

- Menschliche Fehler (z. B. Fehlkonfigurationen, versehentliches Löschen von Daten)

- Naturkatastrophen (z. B. Brand, Hochwasser, Stromausfall)

Bewerten Sie die Eintrittswahrscheinlichkeit und die Auswirkungen auf geschäftskritische Prozesse, um gezielt vorbeugen zu können. Besonders gefährdet sind:

- Finanzprozesse wie Zahlungsverkehr, Buchhaltung oder Jahresabschlüsse

- Vertriebs- und Kundenmanagementsysteme, z. B. CRM-Plattformen

- Produktionsprozesse bei Industrieunternehmen oder Dienstleistungs-Workflows

- Logistik und Lieferketten, insbesondere bei Just-in-Time-Modellen

- HR-Systeme, z. B. bei der Lohn- und Gehaltsabrechnung oder Zeiterfassung

- IT-Service-Management, inkl. Helpdesk und interne Supportstrukturen

2. Notfallteam und Zuständigkeiten festlegen

Genauso wichtig wie die Risikobewertung und eine genaue Planung der Abläufe braucht ein funktionierender Notfallplan ein engagiertes Team mit klar definierten Rollen:

Der IT-Sicherheitsbeauftragte ist verantwortlich für die technische Bewertung von Bedrohungen, Koordination von Sofortmaßnahmen und Protokollierung des Vorfalls.

Systemadministratoren übernehmen technische Sofortmaßnahmen wie die Trennung vom Netzwerk, Wiederherstellung aus Backups oder das Einspielen von Patches.

Der Datenschutzverantwortliche bewertet, ob ein Datenschutzvorfall vorliegt, melden diesen ggf. an Behörden und stellen sicher, dass gesetzliche Anforderungen eingehalten werden.

Die Geschäftsleitung trifft strategische Entscheidungen, gibt Ressourcen frei und verantwortet das übergeordnete Krisenmanagement.

Und die PR-/Kommunikationsabteilung entwickelt vorbereitete Kommunikationsbausteine und informiert intern sowie extern – z. B. Presse, Kunden oder Partner – über die Situation.

3. Notfallprozeduren und Wiederherstellungsstrategien entwickeln

Im nächsten Schritt geht es darum, konkrete Handlungsanweisungen für verschiedene Vorfalltypen zu entwickeln. Beispielhaft könnten diese wie folgt aussehen:

Bei der Erkennung & Analyse sollte ein Security-Information-and-Event-Management-System (SIEM) potenzielle Bedrohungen frühzeitig erkennen und Alarm schlagen . Im ersten Schritt wird dazu ein standardisiertes Formular zur Erstbewertung des Vorfalls ausgefüllt.

Checklisten helfen bei der strukturierten Einschätzung möglicher Auswirkungen.

Bei der Eindämmung und Behebung werden betroffene Systeme umgehend vom Netzwerk getrennt, um eine weitere Ausbreitung zu verhindern. Passwörter aller Nutzer – insbesondere privilegierter Konten – werden nach einem Sicherheitsvorfall sofort geändert. Kompromittierte Benutzerkonten werden gesperrt, bis die Bedrohung beseitigt ist.

Das nächste wichtige Element ist die Wiederherstellung: Systeme werden aus einem geprüften Backup wiederhergestellt, das vor dem Angriff erstellt wurde. Vor dem Neustart prüfen Administratoren die Systemintegrität sorgfältig. Die Wiederherstellung erfolgt nach einer festgelegten Prioritätenliste – beginnend mit den geschäftskritischen Systemen.

Genauso wichtig ist auch die Kommunikation: Kunden werden bei einem Datenleck mithilfe vorbereiteter Vorlagen transparent und zeitnah informiert. Status-Updates erfolgen intern über definierte Kommunikationskanäle wie Teams oder das Intranet. Datenschutzvorfälle werden innerhalb der gesetzlichen Fristen an die zuständigen Behörden gemeldet.

4. Den Notfallplan testen und regelmäßig aktualisieren

Ein Plan muss im Ernstfall funktionieren. Daher sollte er regelmäßig geprobt und überarbeitet werden, damit jeder Beteiligte sofort weiß, was zu tun ist. Beispiele:

Tests und Übungen

Einmal jährlich wird eine realistische Notfallübung durchgeführt, die ein komplexes Angriffsszenario simuliert. Technische Teams testen regelmäßig die Wiederherstellung einzelner Systeme unter Echtzeitbedingungen. Führungskräfte nehmen an sogenannten Tabletop-Übungen teil, in denen Entscheidungsprozesse geübt werden.

Schulungen

Neue Mitarbeitende erhalten eine Einführung ins Notfallkonzept, während bestehende regelmäßig geschult werden.

Aktualisierung

Der Plan wird regelmäßig an neue gesetzliche Anforderungen und technische Veränderungen angepasst.

5. Nachbereitung und kontinuierliche Verbesserung

Damit Notfälle immer besser gehandhabt werden und das Risiko eines Schadens für das Unternehmen weiter gemindert werden kann, sollte nach jedem Vorfall – ob real oder simuliert –eine strukturierte Nachbereitung erfolgen. Beispielhafte Maßnahmen:

Lessons Learned

- Workshop mit allen Beteiligten zur Analyse des Ablaufs

- Dokumentation von Problemen und Verbesserungsvorschlägen

- Bewertung, ob technische oder organisatorische Änderungen notwendig sind

Optimierung

- Anpassung der Kommunikationswege

- Ergänzung fehlender Ressourcen im Notfallkoffer (z. B. Offline-Dokumentation, Ersatzgeräte)

- Verbesserung der Backup-Strategie (z. B. mehr Redundanz, kürzere Wiederherstellungszeiten)

Fazit: Einen Notfallplan erstellen lohnt sich – für mehr Sicherheit, Struktur und Ruhe im Ernstfall

Ein IT-Notfall muss kein Desaster werden. Wer rechtzeitig einen Notfallplan erstellt, sorgt dafür, dass im Ernstfall Ruhe bewahrt wird und jeder seine Aufgaben kennt. Klare Abläufe, schnelle Reaktionen und transparente Kommunikation schaffen Vertrauen – intern wie extern. Der Betrieb kann schneller wieder aufgenommen werden, der Stress sinkt, und Ihre Organisation wird insgesamt widerstandsfähiger gegen zukünftige Krisen.

Tipp: Beginnen Sie mit einem einfachen Plan und entwickeln Sie ihn schrittweise weiter – Hauptsache, Sie beginnen. Cyberresilienz beginnt mit einem klaren Fahrplan.

FAQ: Unterschiede zwischen Notfällen und Incidents

1. Was ist ein „Incident“?

1. Was ist ein „Incident“?

Ein Incident ist ein Ereignis, das vom normalen Betrieb abweicht und diesen stören oder beeinträchtigen kann. Ein Merkmal ist, dass ein Incident lokal begrenzt und beherrschbar ist, eine Reaktion über Incident-Response-Prozesse ist möglich.

2. Was ist ein „Notfall“?

3. Wie unterscheiden sich Notfälle von Incidents?

4. Können alle Notfälle als Incidents betrachtet werden?

5. Wie erkennt man, ob es sich um einen Notfall handelt?

6. Wer ist für die Behandlung von Incidents und Notfällen verantwortlich?

7. Gibt es standardisierte Prozesse zur Unterscheidung?

8. Warum ist die Unterscheidung wichtig?

9. Was ist der Unterschied zwischen Incident Response und Notfallplan?

Incident Response beschreibt den strukturierten Ablauf zur Erkennung, Analyse und Behandlung von Sicherheitsvorfällen. Ziel ist es, den Schaden zu begrenzen und die Ursache zu beheben.

Ein Notfallplan stellt sicher, dass der Betrieb aufrechterhalten oder schnellstmöglich wiederhergestellt werden kann, wenn Systeme oder Ressourcen nicht mehr verfügbar sind.

10. Was sind Beispiele für Incidents?

- Ein einzelner Mitarbeiter meldet einen Phishing-Versuch per E-Mail.

- Ein Server fällt für kurze Zeit aus, ohne dass geschäftskritische Prozesse betroffen sind.

- Ein Antivirenprogramm entdeckt eine potenziell unerwünschte Datei.

- Ein Benutzer kann sich nicht anmelden, weil sein Passwort gesperrt wurde.

11. Was sind Beispiele für Notfälle?

- Ein Ransomware-Angriff legt mehrere Kernsysteme lahm.

- Ein Feuer zerstört das Hauptrechenzentrum.

- Ein großflächiger Datenabfluss mit personenbezogenen Informationen tritt auf.

- Ein Cyberangriff führt zur vollständigen Unterbrechung des Geschäftsbetriebs.

Die 4 größten Cybersecurity-Risiken – und ihre Lösungen

1. Schatten-IT als blinder Fleck

Die Lösung: Zentrales Asset Management

Der Schlüssel, um die Kontrolle über alle im Unternehmen genutzten Systeme zu behalten, ist ein zentrales Asset-Management. Dabei können automatisierte Tools zur Erkennung nicht genehmigter Hardware und Software helfen, unkontrollierte IT-Assets sichtbar zu machen, wie z.B. die Implementierung einer Netzwerk- und Endpunktüberwachung. Beim Thema Schatten-KI können eine klare KI-Nutzungsrichtlinie sowie die Bereitstellung unternehmenskonformen KI-Lösungen eine Möglichkeit sein.

2. Fehlende Awareness & Sensibilisierung: Anstieg von Cyberangriffen

Zusaätzlich sollten regelmäßig Schulungen durchgeführt werden, um Mitarbeitende über die Risiken der Schatten-IT aufzuklären und sie zu sensibilisieren. Auch im Bereich Cybersecurity ist oft der Mensch die größte Schwachstelle für Cyberangriffe wie Phishing oder Social Engineering. Fehlendes Sicherheitsbewusstsein führt dazu, dass schädliche E-Mails, Anhänge oder Links geöffnet, vertrauliche Informationen unbedacht preisgegeben oder ungenehmigte Software / KI-Lösungen verwendet werden. Cyberkriminelle nutzen gezielt diese menschlichen Fehler aus, um in Unternehmenssysteme einzudringen, was zu einem Anstieg von Cyberangriffen führt.

Lösung: Entwicklung einer Security-Awareness Kultur

Deshalb ist eine Security-Awareness Kultur besonders wichtig. Zur Entwicklung einer solchen Kultur sind verschiedene Bausteine notwendig. Wichtig ist die Einbindung der Führungskräfte, die Sicherheit vorleben müssen. Ebenso sollte es präzise Richtlinien und eine verständliche Kommunikation geben, die klare und kurze Botschaften ohne allzu viele Fachbegriffe benutzt.

Regelmäßige, am besten interaktive Security-Awareness-Trainings und Webinare sind notwendig, um Mitarbeitende für Cybergefahren, zu sensibilisieren. Dabei sind Micro Learning-Einheiten oft besser geeignet als lange Schulungen. Simulierte Phishing-Kampagnen helfen dabei, das Sicherheitsbewusstsein zu erhöhen und reale Angriffsszenarien zu üben. Mitarbeitende sollten dazu ermutigt werden, Sicherheitsprobleme ohne Angst vor Konsequenzen zu meld

Sichern Sie sich den ultimativen Leitfaden für Ihr Cybersecurity Assessment inkl. Checkliste

Hier herunterladen

3. Fehlender Notfallplan: Risiko von Produktionsausfällen durch unklare Verantwortlichkeiten

Lösung: Ein strukturierter Incident-Response-Plan

4. Technische Sicherheitslücken: Folgen eines unzureichenden System-Audits

Lösung: Regelmäßige technische Gap-Analyse

Fazit: Viele Unternehmen haben immer noch große Schwachstellen

Die vier häufigsten Findings aus Cybersecurity-Assessments zeigen, dass viele Unternehmen noch große Schwachstellen in ihrer Sicherheitsstrategie haben. Schatten-IT, mangelndes Bewusstsein für Cyberrisiken, fehlende Notfallpläne und unentdeckte Sicherheitslücken sind ernstzunehmende Gefahren. Doch mit den richtigen Maßnahmen lassen sich diese Risiken minimieren und die Cyberresilienz deutlich erhöhen.

FAQ

1. Was ist ein Cybersecurity Assessment?

Darunter versteht man ist eine umfassende Analyse der Sicherheitslage eines Unternehmens. Es bewertet die vorhandenen Sicherheitsrichtlinien, -technologien und -prozesse, um Schwachstellen und Risiken zu identifizieren und zu beheben. Ziel ist es, potenzielle Schwachstellen zu erkennen und die Sicherheitsstrategie zu verbessern.

2. Warum sollte man ein Cybersecurity Assessment durchführen?

Es hilft dabei, Sicherheitslücken zu identifizieren, bevor sie von Angreifern ausgenutzt werden. Es sorgt dafür, dass Ihr Unternehmen besser gegen Cyberbedrohungen geschützt ist, und unterstützt die Einhaltung gesetzlicher Vorschriften und branchenspezifischer Standards.

3. Welche Bereiche werden im Cybersecurity Assessment geprüft?

Ein Assessment umfasst in der Regel mehrere Bereiche wie z.b. Netzwerksicherheit, Zugriffskontrollen, Datenmanagement, Patch-Management, Notfallpläne, Cloud-Sicherheit, etc. – auch Sicherheitsrichtlinien und das Bewusstsein der Mitarbeitenden werden geprüft.

4. Wie lange dauert ein Cybersecurity Assessment?

Die Dauer eines Cybersecurity Assessments variiert je nach Größe des Unternehmens, der Komplexität der IT-Infrastruktur und dem Umfang des Assessments. In der Regel dauert es zwischen ein bis vier Wochen, um eine gründliche Analyse durchzuführen.

5. Wie wird die Sicherheit während eines Cybersecurity Assessments bewertet?

Experten führen eine sorgfältige Analyse durch, indem sie Schwachstellen-Scans, Penetrationstests und Überprüfungen der Sicherheitsrichtlinien und -praktiken durchführen. Sie bewerten die Wirksamkeit der aktuellen Sicherheitsmaßnahmen und identifizieren potenzielle Bedrohungen und Lücken.

6. Wird mein Unternehmen während des Assessments Tests ausgesetzt?

Ja, in vielen Fällen werden Penetrationstests durchgeführt, um Schwachstellen aus der Sicht eines Hackers zu simulieren. Diese Tests helfen dabei, Sicherheitslücken im System zu erkennen, die bei herkömmlichen Scans möglicherweise übersehen werden.

7. Was passiert nach einem Cybersecurity Assessment?

7. Was passiert nach Abschluss eines Cybersecurity Assessments?

Nach Abschluss des Assessments erhalten Sie einen detaillierten Bericht, der die gefundenen Schwachstellen, potenziellen Risiken und Empfehlungen zur Verbesserung der Sicherheitslage enthält. Es wird ein Plan entwickelt, um die identifizierten Probleme zu beheben und Ihre Cybersecurity langfristig zu stärken.

8. Welche Vorteile bringt mir ein Cybersecurity Assessment?

Sie erhalten ein besseres Verständnis der Sicherheitslücken in Ihrer Infrastruktur, können gezielte Verbesserungsmaßnahmen ergreifen und verringern das Risiko von Sicherheitsverletzungen. Zudem verbessert es die Compliance mit branchenspezifischen Vorschriften und steigert das Vertrauen Ihrer Kunden.

9. Was kostet ein Cybersecurity Assessment?

Die Kosten variieren je nach Umfang des Assessments, der Größe des Unternehmens und der Komplexität der IT-Infrastruktur. Ein detailliertes Angebot wird nach einer ersten Bedarfsanalyse erstellt.

10. Muss ich spezielle Vorbereitungen für das Assessment treffen?

In der Regel müssen Sie Zugang zu relevanten Systemen, Netzwerken und Daten gewähren. Möglicherweise müssen Sie auch mit Ihrem IT-Team zusammenarbeiten, um den Umfang und die Ziele des Assessments zu definieren.

Inhalt:

Risikomanagement und Compliance:

Durch die Implementierung eines effektiven Risikomanagements können Unternehmen ihre Geschäftsprozesse sicherer und widerstandsfähiger gestalten. Unter Risikomanagement versteht man die zielgerichtete Analyse und Behandlung von Risiken und Gefahren, die Unternehmen drohen. Es umfasst alle Aktivitäten, Entscheidungen und Maßnahmen, um die Eintrittswahrscheinlichkeit oder auch das Schadenspotential von Risiken zu minimieren. Dabei handelt es sich um eine systematische Vorgehensweise, um potenzielle Risiken zu identifizieren, zu bewerten und zu steuern.

Ziele und Aufgaben im Risikomanagement

Zu den Aufgaben eines Risikomanagementsystems gehören die Identifikation und Bewertung verschiedener Arten von Risiken, wie Markt-, Ausfall- oder Compliance-Risiken. Das oberste Ziel ist die Schaffung robuster betrieblicher Abläufe, um z.B. finanzielle Einbußen zu vermeiden und physische und personelle Ressourcen zu schützen. Weitere Aufgaben beinhalten die Risikoüberwachung und -steuerung sowie die Bereitstellung von Risikoinformationen für strategische Entscheidungen. Ein gut implementiertes Risikomanagementsystem ermöglicht es Unternehmen, proaktiv auf Risiken zu reagieren und somit langfristig erfolgreich zu sein.

Bedeutung des Risikomanagements für Unternehmen

Nutzen des Risikomanagements für Unternehmen

Die Hauptaufgabe des Risikomanagements ist die Sicherung der Existenz des Unternehmens und die Reduzierung von unvorhergesehenen Ereignissen. Es trägt aber auch dazu bei, eine bessere Grundlage unternehmerischer Entscheidungen zu schaffen, indem es die Auswirkungen von Handlungsoptionen analysiert. Außerdem hilft es, Transparenz über die Planungssicherheit zu schaffen und Planabweichungen zu reduzieren. Durch ein systematisches Risikomanagement können Unternehmen so ihre Wettbewerbsfähigkeit steigern und ihre Widerstandsfähigkeit erhöhen.

Rechtliche Bedeutung des Risikomanagements und Compliance-Risiken

In Deutschland werden die Anforderungen an das Risikomanagement z.B. durch das Gesetz zur Kontrolle und Transparenz im Unternehmensbereich (KonTraG) und den IDW Standard zur Prüfung des Risikofrüherkennungssystems nach § 317 Abs. 4 HGB (IDW PS 340) geprägt. Diese erfordern eine systematische und regelmäßige Identifikation und Quantifizierung von Risiken (ISO-31000). Alle Unternehmen sind angehalten ein angemessenes Risikomanagementsystem zu implementieren, um den Fortbestand des Unternehmens zu sichern und Haftungsrisiken zu minimieren.

Risikoanalyse und -bewertung

Risikoanalyse & Risikoüberwachung

Teilaufgaben des Risikomanagements sind die Risikoanalyse, Risikobewältigung sowie die Aufbereitung von Risikoinformationen für unternehmerische Entscheidungen, wie z.B. Investitionsbewertungen. Im Folgenden finden Sie eine Übersicht über die wichtigsten Schritte:

1. Vorbereitung

Zielsetzung und Scope-Definition

- Ziele festlegen: Bestimmen Sie die spezifischen Ziele der Risikoanalyse, z.B. den Schutz sensibler Daten oder die Sicherstellung der Verfügbarkeit kritischer Systeme.

- Scope festlegen: Definieren Sie den Umfang der Analyse, indem Sie festlegen, welche Informationen, Systeme, Prozesse und organisatorischen Einheiten betrachtet werden sollen.

- Risikomanagement-Team: Bilden Sie ein Team aus z.B: Experten aus den Bereichen: Informationssicherheit, IT, Recht und Business, um bei der Implementierung des Risikomanagements verschiedene Perspektiven und Fachkenntnisse einzubeziehen.

- Methodik wählen: Entscheiden Sie sich für eine geeignete Methodik zur Risikoanalyse, wie z.B. ISO/IEC 27005, NIST SP 800-30 oder eine andere bewährte Vorgehensweise.

- Dokumentation: Bereiten Sie Vorlagen und Dokumentationswerkzeuge vor, um die Ergebnisse der Risikoanalyse strukturiert festzuhalten

2. Risikoidentifikation

Informationssammlung

- Asset-Identifikation: Erstellen Sie eine Liste aller relevanten Informationswerte (Assets), wie Daten, Hardware, Software, Netzwerke und Mitarbeiter.

- Bedrohungen und Schwachstellen: Identifizieren Sie mögliche Bedrohungen (z.B. Cyberangriffe, Naturkatastrophen, historische Daten) und Schwachstellen (z.B. veraltete Software, ungeschulte Mitarbeiter), die die Informationswerte gefährden könnten.

Interviews und Workshops

- Stakeholder-Beteiligung: Führen Sie Interviews und Workshops (z.B. SWOT-Analyse) mit relevanten Stakeholdern durch, um zusätzliche Informationen zu Bedrohungen, Schwachstellen und bestehenden Sicherheitsmaßnahmen zu sammeln.

3. Risikobewertung

- Eintrittswahrscheinlichkeit: Bewerten Sie die Wahrscheinlichkeit, mit der eine Bedrohung eine Schwachstelle ausnutzen könnte.

- Auswirkung: Bestimmen Sie die potenziellen Auswirkungen eines erfolgreichen Angriffs oder Vorfalls auf die Informationswerte und das Unternehmen.

Risikomatrix

- Risikomatrix erstellen: Stellen Sie die Ergebnisse der Risikoanalyse in einer Risikomatrix dar, um die Risiken nach Eintrittswahrscheinlichkeit und Auswirkung zu kategorisieren.

- Priorisierung: Priorisieren Sie die identifizierten Risiken, um diejenigen mit der höchsten Dringlichkeit und den schwerwiegendsten Auswirkungen zu identifizieren.

4. Risikobewältigung

Maßnahmenplanung

- Maßnahmen definieren: Entwickeln Sie geeignete Maßnahmen zur Risikobewältigung, wie Risikovermeidung, Risikominderung, Risikoübertragung oder Risikoakzeptanz.

- Umsetzungsplan: Erstellen Sie einen detaillierten Plan zur Implementierung der definierten Maßnahmen, einschließlich Verantwortlichkeiten, Ressourcen und Zeitrahmen.

5. Risikoüberwachung- und prüfung

Kontinuierliche Überwachung

- Überwachung: Implementieren Sie Mechanismen zur kontinuierlichen Überwachung der Risiken und der Wirksamkeit der ergriffenen Maßnahmen.

- Berichterstattung: Etablieren Sie regelmäßige Berichte und Reviews, um den Status der Risiken und Maßnahmen zu verfolgen.

Überprüfung und Anpassung

- Periodische Überprüfung: Überprüfen Sie regelmäßig die Risikoanalyse und passen Sie diese an veränderte Rahmenbedingungen oder neue Bedrohungen und Schwachstellen an.

- Lessons Learned: Sammeln Sie Erfahrungen aus Vorfällen und Anpassungen, um das Risikomanagement kontinuierlich zu verbessern.

6. Dokumentation und Kommunikation

Dokumentation

- Ergebnisse festhalten: Dokumentieren Sie alle Schritte der Risikoanalyse, einschließlich der identifizierten Risiken, der Bewertungsergebnisse und der geplanten Maßnahmen.

- ISMS-Dokumentation: Integrieren Sie die Risikoanalyse in die übergreifende ISMS-Dokumentation, um eine konsistente und nachvollziehbare Informationsbasis zu schaffen.

Kommunikation

- Stakeholder informieren: Kommunizieren Sie die Ergebnisse der Risikoanalyse und die geplanten Maßnahmen an alle relevanten Stakeholder, Risk Owner, betroffenen Abteilungen und das Management.

- Sensibilisierung: Fördern Sie das Bewusstsein für Informationssicherheit und die Bedeutung des Risikomanagements innerhalb der Organisation.

Abgrenzung von Compliance und Risikomanagement

Während das Risikomanagement zum Managen potenzieller Risiken dient, zielt das Compliance Management darauf ab, die Einhaltung gesetzlicher, vertraglicher und sonstiger regulatorischer Pflichten sicherzustellen. Während das Risikomanagement proaktiv Risiken identifiziert und steuert, sorgt das Compliance Management dafür, dass das Unternehmen regelkonform agiert. Beide Disziplinen ergänzen sich und tragen gemeinsam zur Stabilität und Nachhaltigkeit des Unternehmens bei.

Synergien zwischen Risikomanagement und Compliance

Ein etabliertes Risikomanagement ist unabdingbar, um Markt-, Ausfall- und Compliance-Risiken effektiv zu bewältigen. Durch die Identifizierung, Bewertung und das Managen von Risiken können Unternehmensziele besser erreicht werden. Ein optimales Zusammenspiel von Risikomanagement und Compliance kann zudem Synergieeffekte erzielen. Die Integration beider Systeme im ISMS ermöglicht eine Transparente Sicht. Dies führt zu einer besseren Entscheidungsfindung und letztlich zu einem nachhaltigen Geschäftserfolg.

Zukunft des Risikomanagements und der Compliance

Die Zukunft des Risikomanagements wird durch technologische Innovationen, zunehmende Komplexität der globalen Märkte und sich verändernde regulatorische Anforderungen geprägt sein. Es gibt einige Trends und Entwicklungen, die das Risikomanagement in Zukunft prägen könnten:

1. Digitalisierung und Technologische Innovationen

Einsatz von Künstlicher Intelligenz (KI) und Machine Learning

- Automatisierte Risikoidentifikation: KI und Machine Learning ermöglichen die automatische Erkennung von Mustern und Anomalien, die auf potenzielle Risiken hinweisen könnten.

- Predictive Analytics: Durch den Einsatz von Predictive Analytics können Risiken frühzeitig erkannt und präventive Maßnahmen ergriffen werden.

- Transparenz und Nachverfolgbarkeit: Blockchain-Technologien können die Transparenz und Nachverfolgbarkeit von Transaktionen und Datenflüssen verbessern, was insbesondere im Finanz- und Lieferkettenmanagement von Vorteil ist.

- Sicherheitsverbesserungen: Die unveränderliche Natur der Blockchain kann dazu beitragen, die Integrität von Daten zu gewährleisten und Manipulationen zu verhindern.

2. Nachhaltigkeit und ESG-Risiken (Environmental, Social, Governance)

- ESG-Integration: Unternehmen werden zunehmend Umwelt-, Sozial- und Governance-Risiken in ihre Risikomanagementprozesse integrieren, um langfristige Nachhaltigkeit und Compliance sicherzustellen.

- Nachhaltigkeitsberichte: Transparente Berichterstattung über ESG-Risiken und -Maßnahmen wird an Bedeutung gewinnen und von Investoren und Regulierungsbehörden gefordert.

3. Regulatorische Entwicklungen und Compliance

- Datenschutz und Cybersecurity: Regulierungen wie die EU-DSGVO und der Cybersecurity Act verlangen von Unternehmen, umfassende Maßnahmen zum Schutz personenbezogener Daten und zur Cybersicherheit zu implementieren.

- Finanzregulierung: Im Finanzsektor werden die Anforderungen an das Risikomanagement durch internationale Regulierungen wie Basel III oder Solvency II weiter verschärft.

- ISO-Normen: Die Bedeutung von internationalen Standards wie ISO 31000 (Risikomanagement) und ISO 27001 (Informationssicherheitsmanagement) wird weiter zunehmen.

- Best Practices: Unternehmen werden vermehrt auf bewährte Praktiken und Frameworks zurückgreifen, um ihre Risikomanagementsysteme zu verbessern.

4. Krisenmanagement und Resilienz

- Krisenpläne und Simulationen: Unternehmen werden vermehrt Krisenpläne entwickeln und regelmäßig Krisensimulationen durchführen, um auf unerwartete Ereignisse vorbereitet zu sein.

- Business Continuity Management (BCM): Die Implementierung von BCM-Prozessen wird sicherstellen, dass kritische Geschäftsprozesse auch in Krisensituationen aufrechterhalten werden können.

- Widerstandsfähigkeit: Die Fähigkeit eines Unternehmens, sich schnell von Störungen zu erholen und sich an Veränderungen anzupassen, wird ein zentraler Bestandteil des Risikomanagements.

- Flexible Strukturen: Flexible Organisationsstrukturen und adaptive Geschäftsmodelle werden dazu beitragen, die Resilienz gegenüber externen Schocks zu erhöhen.

Fazit: Zusammenspiel von Risikomanagenment und Compliance entscheidend

Nur durch ein enges Zusammenspiel von Risikomanagement und Compliance sind Unternehmen gegen zukünftige Herausforderungen gewappnet. Mit einem ganzheitlichen Ansatz in beiden Bereichen können Risiken gemindert und Schaden von Unternehmen abgewendet werden. Ein gut funktionierendes und aufgesetztes Informationssicherheitsmanagementsystem ist eine gute Grundlage für ein gelungenes Risikomanagement.

Inhalt:

Informationssicherheits-Managementsystem (ISMS):

Der Schlüssel zum Schutz Ihrer sensiblen Daten

In der heutigen digitalen Ära, in der Daten zum Herzstück vieler Unternehmen geworden sind, ist der Schutz dieser Informationen von entscheidender Bedeutung. Ein drastisches Beispiel für die Konsequenzen von Verstößen gegen Datenschutzrichtlinien ist der Vorfall im Facebook-Konzern Meta, bei dem Strafen in Höhe von 1,2 Milliarden Euro verhängt wurden, was die Wichtigkeit von Informationssicherheitsmanagementsystemen (ISMS) verdeutlicht. Doch was ist ein ISMS, welche Ziele verfolgt es und welche weiteren Vorteile bietet es?

Was ist ein Informationssicherheitsmanagementsystem?

Ein ISMS ist ein Managementsystem, das die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen gewährleistet. Dazu gibt es Vorgaben, welche Anforderungen für die Einrichtung, Umsetzung, Aufrechterhaltung und die Weiterentwicklung eines ISMS zu erfüllen sind. Es beinhaltet zudem die Identifizierung von Sicherheitsrisiken, die Implementierung von Sicherheitsmaßnahmen und die regelmäßige Überwachung sowie Bewertung der Sicherheitslage.

Vorteile eines ISMS

Ein ISMS bietet sowohl interne als auch externe Vorteile, indem durch seine Vorgaben Daten und Informationen innerhalb und außerhalb der Organisation geschützt sind. Es schafft Vertrauen bei Interessengruppen und unterstützt das Unternehmen bei der Einhaltung von Verordnungen/Gesetzen wie z. B. der Datenschutz-Grundverordnung (EU-DSGVO), wodurch Strafzahlungen oder Reputationsverluste vermieden werden. Zudem setzen viele Kunden und Partner für eine Zusammenarbeit ein ISO 27001 Zertifikat oder eine Testierung nach TISAX voraus.

Ein weiterer wichtiger Punkt ist die Transparenz und ein detaillierter Überblick zu allen Themen im Bereich der Informationssicherheit. Eine genaue Kenntnis der Risiken führt dazu, dass bei einem Incident genaue Vorgehensweisen vorliegen, die dazu dienen, den Geschäftsbetrieb aufrechtzuerhalten. Das Thema der Informations- und insbesondere auch der IT-Sicherheit ist dabei ein Thema, das unbedingt im Management angesiedelt werden muss. Um das ISMS immer weiterzuentwickeln, ist deshalb festgelegt, dass die Geschäftsleitung die ISMS-Politik entwirft und über den jeweiligen Stand des ISMS informiert ist. Dabei ist die Risikobewertung und -reduzierung ist der essenzielle Ansatz des ISMS.

Welche Ziele hat das Informationssicherheitsmanagementsystem?

Das Informationssicherheitsmanagementsystem strebt den Schutz der Daten in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit von Informationen an. Unter Vertraulichkeit versteht man den Schutz sensibler Daten wie etwa personenbezogene Daten von Kunden und Mitarbeitern oder wichtige Unternehmensinformationen etwa zu Produkten und Dienstleistungen vor unbefugten Zugriff. Die Integrität stellt die Richtigkeit und Vollständigkeit von Daten sicher. Durch die Verfügbarkeit soll gewährleistet werden, dass Informationen bei Bedarf für jeden Stakeholder verfügbar sind.

Rolle des Informationssicherheitsbeauftragten (ISB)

Verantwortlich für die Implementierung und Aufrechterhaltung der Sicherheitsstandards des ISMS ist der ISB. Er überwacht Sicherheitsmaßnahmen und schafft Awareness bei den Mitarbeitern und beim Management über das wichtige Thema der Informationssicherheit.

Ein direktes und regelmäßiges Reporting an die Unternehmensleitung ist essentiell notwendig, damit diese immer auf dem neuesten Stand zu allen Informationssicherheits-Themen ist und die Vorgaben abgestimmt und implementiert werden können. Dazu muss der Informationssicherheitsbeauftragte stets auf dem neuesten Stand der Gesetzesvorgaben und der zurzeit besonders aktuellen Gefahren wie etwa Phishing Mails, Malware oder Sicherheitslücken im Code sein.

Bei akuten Gefahrenlagen ist er verantwortlich, die anfallenden Maßnahmen und Einhaltung der Regeln innerhalb der Organisation zu leiten und zu koordinieren.

Aufbau und Inhalte des Informationssicherheitsmanagementsystems

Ein ISMS ist immer nach demselben Muster aufgebaut. Schlüsselelemente sind:

- das Risikomanagement, welches Prozesse zur Identifikation, Bewertung und Behandlung von Risiken definiert;

- die Richtlinien, in denen die Vorgaben und Verfahren festgelegt werden;

- die Organisationsstruktur, in der die Zuständigkeiten und Verantwortlichkeiten geregelt sind und

- Schulungen, da der Mensch oft das größte Sicherheitsrisiko darstellt und somit die Sensibilisierung der Mitarbeiter für Informationssicherheit entscheidend ist.

Kontrolle, Überwachung und kontinuierliche Verbesserung sind dabei essenziell für die Effektivität des ISMS.

Die Bedeutung eines ISMS für den Datenschutz

Ein ISMS integriert Datenschutzaspekte und stellt sicher, dass der Umgang mit personenbezogenen Daten den Anforderungen der EU-DSGVO entspricht. Die Schnittstellen zwischen Informationssicherheit und Datenschutz sind dabei klar definiert, was die Verwaltung von Zugriffsrechten, Löschfristen und anderen relevanten Datenschutzpraktiken umfasst.

Während sich das ISMS nach ISO 27001 oder ähnlichen Standards mit allen schützenswerten Daten befasst, legt der Datenschutz den Schwerpunkt auf die personenbezogenen Daten und regelt z.B. weitere Themen wie etwa die Speicherung, Übertragung und rechtmäßige Verarbeitung personenbezogener Daten in Organisationen.

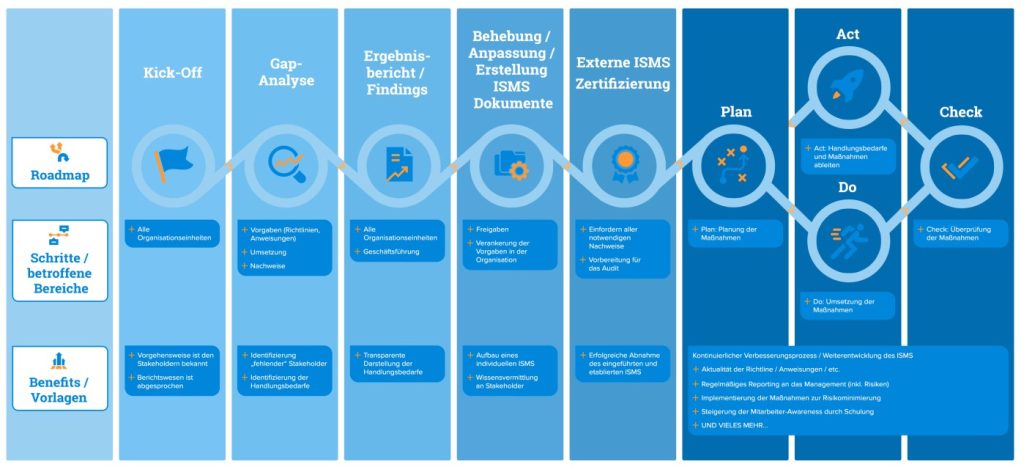

Vorgehensweise bei der Implementierung eines ISMS

Die Umsetzung und Einführung eines Informationssicherheitsmanagementsystems (ISMS) folgt einem systematischen Ansatz. Im Folgenden finden Sie einen Überblick über die einzelnen Schritte:

1. Analyse der Risiken und Definition von Sicherheitszielen

Risikoanalyse: Um die Risiken für eine Organisation umfassend zu verstehen, sollte man zunächst eine Risikoanalyse durchführen. Im Kontext des BSI-Grundschutzes werden hierfür typischerweise die im Grundschutzkatalog beschriebenen Gefährdungen wie Wasserschaden, Feuer, Erdbeben, Überschwemmung und menschlicher Fehler betrachtet. Diese Analyse erfolgt durch:

- Interviews: Befragung von Mitarbeitern und Führungskräften zu aktuellen Prozessen und wahrgenommenen Risiken.

- Analyse der Prozesse: Untersuchung, wie diese Risiken die internen Abläufe beeinflussen könnten.

- Analyse der Schnittstellen zur Außenwelt: Prüfung externer Abhängigkeiten wie Stromversorgung oder Kommunikationsleitungen, um zu verstehen, wie Ausfälle dieser Dienste die Organisation beeinträchtigen könnten.

Definition von Sicherheitszielen: Basierend auf den Ergebnissen der Risikoanalyse werden Sicherheitsziele definiert. Diese Ziele sollten klar, messbar und erreichbar sein und darauf abzielen, die identifizierten Risiken zu mindern oder zu eliminieren.

2. Implementierung von Sicherheitsmaßnahmen

Nachdem die Risiken identifiziert und die Sicherheitsziele festgelegt wurden, folgt die Auswahl und Implementierung geeigneter Sicherheitsmaßnahmen. Dies umfasst unter anderem:

- Technische Maßnahmen: Installation von Firewalls, Intrusion Detection Systemen, wasserdichten Brandschutzcontainern für kritische Hardware etc.

- Organisatorische Maßnahmen: Einführung von Richtlinien und Prozessesn für den Umgang mit sensiblen Informationen, Schulungen für Mitarbeiter zur Sensibilisierung für Sicherheitsrisiken.

- Physische Maßnahmen: Sicherung von Räumlichkeiten gegen Feuer oder Wasserschäden und Zugangskontrollen.

3. Überwachung und kontinuierliche Verbesserung

Das Ziel eines Informationssicherheitsmanagementsystems ISMS, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten im Unternehmen zu gewährleisten, kann nur durch Überwachung und kontinuierliche Verbesserung der Maßnahmen gewährleistet werden. Unter den verschiedenen Methoden bietet das Vorgehen beim PDCA-Zyklus (Plan-Do-Check-Act) eine gute Voraussetzung für die Weiterentwicklung eines ISMS. Hierbei werden die implementierten Sicherheitsmaßnahmen regelmäßig überprüft und angepasst:

- Plan: Festlegung der Sicherheitsstrategie und Maßnahmen.

- Do: Umsetzung der geplanten Maßnahmen.

- Check: Kontrolle der Effektivität der Maßnahmen durch regelmäßige Audits und Monitoring.

- Act: Anpassung der Strategie und Maßnahmen basierend auf den Ergebnissen der Überprüfung.

Ergebnisse: Durch die fortlaufende Anpassung und Verbesserung des ISMS sinkt das Risiko von Sicherheitsvorfällen, und das Sicherheitsniveau innerhalb der Organisation steigt. Dies kann auch eine günstigere Versicherung und eine Verringerung potenzieller Schäden zur Folge haben.

Die erfolgreiche Einführung und Aufrechterhaltung eines ISMS erfordert eine starke Unterstützung durch die Unternehmensleitung sowie eine klare Kommunikation und Schulung aller Mitarbeiter in Bezug auf ihre Rollen und Verantwortlichkeiten innerhalb der Organistion in Bezug auf Informationsicherheit.

Vorhandene Standards (ISO, TISAX)

ISO 27001: Internationale Norm für Informationssicherheit

ISO/IEC 27001 ist ein international anerkannter Standard für ein ISMS der von der Internationalen Organisation für Normung (International Organization for Standardization – ISO) und der Internationalen Elektrotechnischen Kommission (International Electrotechnical Commission – IEC) entwickelt wurde. Der Standard legt Anforderungen fest, um Organisationen zu helfen, ihre Informationen sicher zu verwalten und den Schutz von Daten vor Bedrohungen zu gewährleisten. ISO/IEC 27001 dient auch als Rahmenwerk, das Organisationen bei der Einhaltung weiterer gesetzlicher und regulatorischer Anforderungen bezüglich Datensicherheit unterstützt.

TISAX: Spezifische Norm für die Automobilindustrie

TISAX (Trusted Information Security Assessment Exchange) ist ein Standard, der von und für die Automobilindustrie entwickelt wurde und von der ENX Association verwaltet wird. Er basiert auf den Anforderungen des VDA (Verband der Automobilindustrie) und zielt darauf ab, ein einheitliches Niveau der Informationssicherheit innerhalb der Automobilzulieferkette sicherzustellen. Hauptziele von TISAX sind die Schaffung von Transparenz und Vertrauen zwischen den Herstellern und ihren Zulieferern in Bezug auf die Informationssicherheit, sowie die Vereinheitlichung und Vereinfachung des Austauschs von Informationssicherheitsbewertungen. TISAX umfasst Bewertungen in den Bereichen Informationssicherheit, Prototypenschutz und Datenschutz. Die Teilnahme und Zertifizierung durch TISAX ist für viele Zulieferer in der Automobilbranche erforderlich, um als vertrauenswürdiger Partner anerkannt zu werden und Aufträge zu erhalten.

Wichtige Regelungen und Verordnungen (NIS-2, DORA)

Genauso wichtig wie ein ISMS nach ISO- oder TISAX-Vorgaben ist auch die Berücksichtigung wichtiger Regelungenen und Verordnungen wie NIS-2 oder DORA.

NIS-2: Die neue EU-Richtlinie für wichtige und kritische Infrastrukturen

Die NIS-2-Richtlinie (Network and Information Security Directive 2) ist eine EU-weite Regelung zur Stärkung der Cybersicherheit und Resilienz wichtiger und kritischer Infrastrukturen. Sie erweitert den Geltungsbereich und die Vorgaben der ursprünglichen NIS-Richtlinie, indem sie diese auf weitere Sektoren und Organisationen ausweitet, die Sicherheitsanforderungen erhöht und Sanktionen für Nichteinhaltung verschärft. Ziel ist es, Europa vor wachsenden Bedrohungen, die die digitale Transformation mit sich bringt, zu schützen.

DORA: EU-Verordnung für Finanzinstitute und -dienstleister

Fazit

Ein ISMS nach ISO oder TISAX, das auch die geltenden Regelungen berücksichtigt ist für Unternehmen also nicht nur eine gute Möglichkeit, die Informationssicherheit in ihrer Organisation zu gewährleisten und damit ihre Zukunfts- und Wettbewerbsfähigkeit zu sichern. Es ist auch eine Grundvoraussetzung, um in Bezug auf Informationssicherheit als Partner und Lieferant in Frage zu kommen. Nur Unternehmen, die ihr Informationssicherheitsmanagementsystem kontinuierlich weiterentwickeln und verbessern, sind gegen die immer neuen Gefahren durch externe Angriffe oder auch weltweite Katastrophen und Krisen gewappnet.

Inhalt:

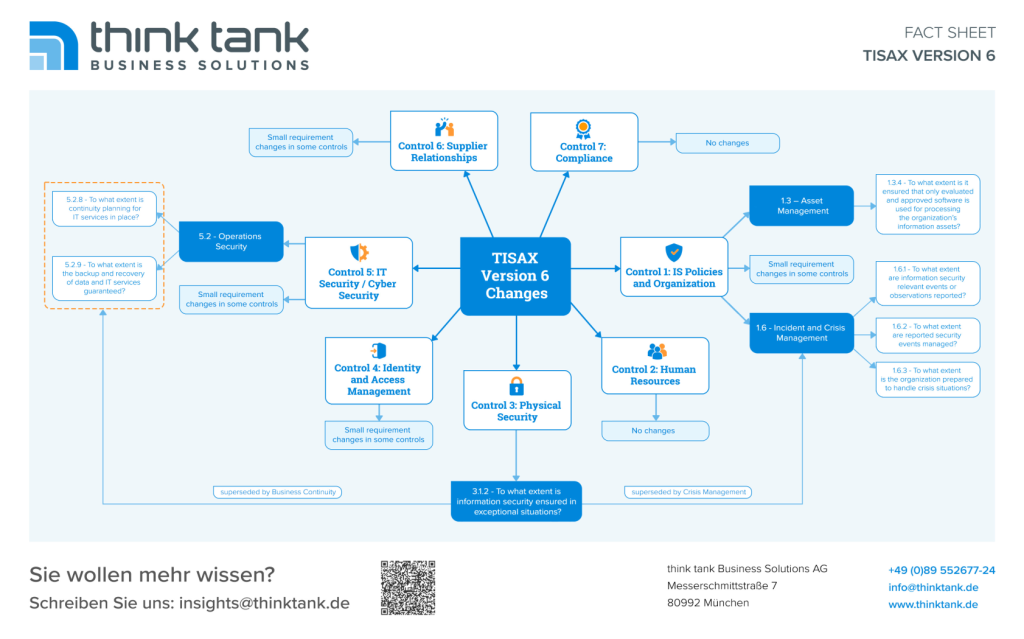

TISAX Version 6: Die wichtigsten Änderungen auf einen Blick

Ab dem 1. April gelten für neu bestellte Testierungen die Anforderungen des TISAX Version 6-Katalogs. Damit sind viele Automobilzulieferer gefragt, Teile ihres Informationssicherheitsmanagementsystems (ISMS) entweder anzupassen oder neu aufzusetzen. Die größten Änderungen der neuen Version betreffen die Anpassung des Incident und Crisis Management. Damit reagiert der Verband der Automobilindustrie auf die zahlreichen globalen und regionalen Krisen wie etwa die Corona-Pandemie oder auch den Ukraine-Krieg.

Verbesserungen im Incident und Crisis Management

Die Verbesserung bei der Neugestaltung des Incident und Crisis Managements zielen darauf ab, Unternehmen effektiver auf Krisensituationen vorzubereiten und angemessen darauf zu reagieren. Durch klare Prozesse und Richtlinien wird die Handhabung von Vorfällen optimiert, um mögliche Auswirkungen zu minimieren. Das Incident Management legt den Fokus auf eine schnelle Identifizierung und Bewertung von Sicherheitsvorfällen, während das Crisis Management eine strukturierte Herangehensweise an Krisen bietet. Unternehmen, die diese neuen Anforderungen erfolgreich implementieren, profitieren nicht nur von einer erhöhten Sicherheit, sondern auch von einem gestärkten Vertrauen ihrer Kunden und Partner.

Einführung der Änderungen in TISAX Version 6

Die Definition und Einführung von neuen Prozessen stellen Unternehmen auf verschiedenen Ebenen vor Herausforderungen. Einerseits müssen bestehende Prozesse angepasst werden, andererseits muss durch eine entsprechende Kommunikation gewährleistet sein, dass alle Stakeholder über die Veränderungen informiert und auch von deren Sinnhaftigkeit überzeugt sind. Wie die Erfahrung zeigt, werden die Prozesse nur dann auch entsprechend gelebt. Um eine kontinuierliche Verbesserung zu erreichen, hat sich der PDCA Zyklus mit seinen Plan-Do-Check-Act-Schritten als eine sehr zielführende Methode erwiesen. So stellen Unternehmen sicher, dass sie die Anforderungen des TISAX-Katalogs gezielter und effizienter erfüllen können.

Die Rolle von Schulungen und Trainings

Doch nicht nur die Anpassung und Verbesserung der Prozesse spielen eine Rolle bei der Implementierung von Änderungen. Durch gezielte Weiterbildungsmaßnahmen wie Schulungen und Trainings können Mitarbeiter optimal auf mögliche Krisensituationen vorbereitet werden. Dabei geht es nicht nur um die Vermittlung von theoretischem Wissen, sondern auch um praktische Übungen, um im Ernstfall angemessen reagieren zu können. Schulungen helfen dabei, das Bewusstsein für Sicherheitsrisiken zu schärfen und das richtige Verhalten in kritischen Situationen zu trainieren. Zudem ermöglichen Trainings ein besseres Verständnis der Prozesse und Abläufe im Umgang mit Incidents und Krisen gemäß den Anforderungen von TISAX Version 6.

Mit dem richtigen Ansatz zum sicheren Umgang mit Krisen

In der heutigen immer komplexeren Geschäftswelt ist ein effektives Incident und Crisis Management entscheidend für den langfristigen Erfolg eines Unternehmens. Mit der Einführung von TISAX Version 6 wird die Bedeutung dieses Prozesses weiter unterstrichen. Unternehmen, die das TISAX Testat anstreben, müssen sich intensiv mit dem neuen Incident Management Prozess auseinandersetzen und diesen umsetzen. Denn Krisenmanagement wird zunehmend als Schlüssel zum Umgang mit Herausforderungen angesehen, da es Unternehmen hilft, flexibel auf unvorhergesehene Situationen zu reagieren. Deshalb kann eine proaktive Haltung in Bezug auf Krisenbewältigung ein entscheidender Erfolgsfaktor für Organisationen sein, um langfristig erfolgreich zu agieren.

Inhalt:

Neuauflage ISO 27001 kommt

Was sich ändert und was es zu beachten gilt

Die ISO/IEC-Norm 27001 bekommt nicht nur eine Auffrischung und Neustrukturierung, es gibt auch einige Änderungen, die es zu beachten gilt. Allerdings haben alle, die bereits zertifiziert sind, noch Zeit, sich auf die Neuerungen einzustellen, denn der Release der neuen Norm ist erst im Ende des Jahres geplant. Danach gilt voraussichtlich eine Übergangsfrist von drei Jahren. Wer jedoch eine Erstzertifizierung bzw. Einführung eines ISMS (Informationssicherheitsmanagementsystem) plant, sollte dies auf Grundlage des aktualisierten Leitfadens, der ISO 27002, tun. Denn diese ist bereits seit dem Februar 2022 veröffentlicht und bietet eine gute Grundlage für die Umsetzung.

Neuer Titel und Neustrukturierung der ISO/IEC 27002

Neu bei der ISO 27002 ist bereits der Titel: Von nun an lautet er „Informationssicherheit, Cybersicherheit und Datenschutz – Informationssicherheits‐Maßnahmen“. Damit reagiert die Norm auf die neuen Herausforderungen, denen sich Unternehmen im Rahmen der Datensicherheit gegenübersehen. Während es in der alten Version noch vierzehn Themenbereiche und 35 Maßnahmenziele gab, sind diese nun in die vier Hauptbereiche Organisatorische Maßnahmen, Maßnahmen in Verbindung mit Menschen, Physische Maßnahmen und Technische Maßnahmen unterteilt. So soll eine bessere Lesbarkeit garantiert werden. Darüber hinaus ändert sich die Anzahl der Controls von 114 auf 93. Diese Änderung ergibt sich daraus, dass einige Controls zusammengefasst wurden. Allerdings beinhaltet die Neufassung der ISO 27002 nicht weniger geforderte Maßnahmen, sondern es kommen elf Controls hinzu.

Neuerungen und notwendige Schritte für eine ISMS Zertifizierung

Neu sind Controls wie etwa Webfiltering, Data Masking, Physical security monitoring oder Information Deletion. Doch was bedeutet das für die Re- oder Neuzertifizierungen eines ISMS? Gerade einige der neuen Controls wie das Physical security monitoring, bei dem gewährleistet werden muss, dass jederzeit klar ist, wer wann in den Räumen des Unternehmens war, könnte kleinere Unternehmen vor neue Herausforderungen stellen. Wie groß der Aufwand für die Umstellung ist, hängt sicherlich genauso von der Größe des Unternehmens wie von seinen Strukturen ab. Dies lässt sich erst nach einem genauen Blick auf bestehende Maßnahmen bestimmen. Sicher ist jedoch, dass Unternehmen bereits jetzt damit beginnen sollten, den Gap zwischen dem vorhandenen ISMS und dem von der neuen Norm geforderten zu analysieren. Wer eine Erstzertifizierung nach ISO 27001 plant, sollte sofort auf Grundlage der neuen Regelungen arbeiten, um zu vermeiden, bestehende, neu implementierte Prozesse und Dokumentationen anpassen zu müssen.

Sie planen eine Rezertifizierung auf Grundlage der neuen Norm oder möchten ein ISMS einführen? Wir unterstützen Sie mit einer Gap-Analyse und begleiten Sie auf dem Weg zur erfolgreichen ISMS Zertifizierung.

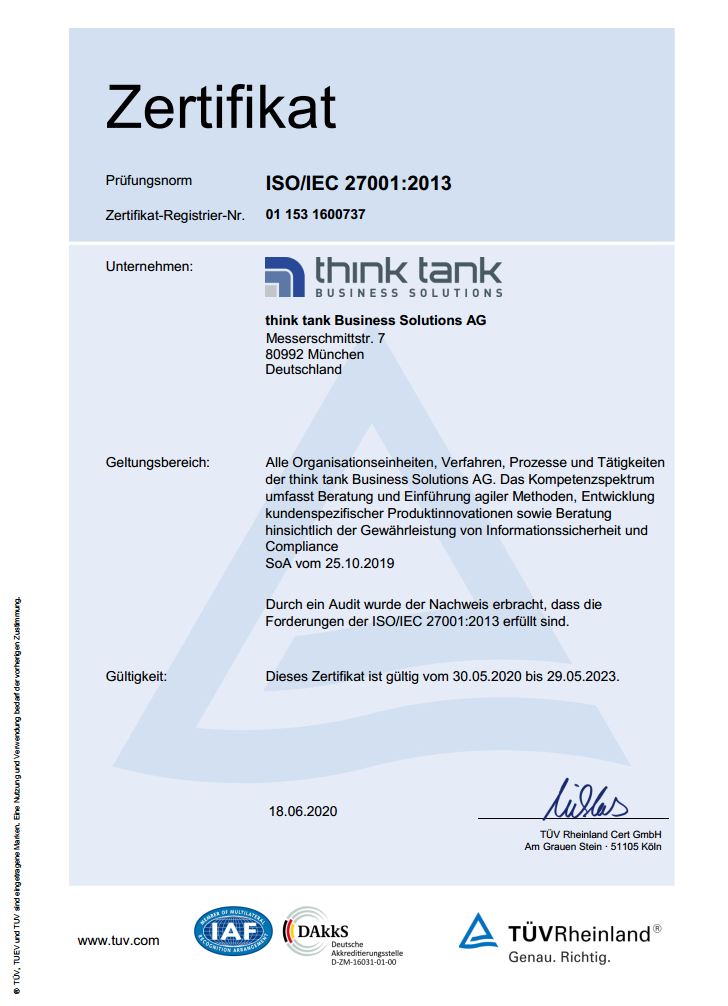

ISMS – unsere

Informationssicherheitsleitlinie

Zertifiziert nach ISO 27001:2013

Wir, die think tank Business Solutions AG, Messerschmittstraße 7, 80992 München (folgend: think tank) haben ein Information Security Management System (ISMS) nach ISO 27001:2013 implementiert. Das ISMS soll die Grundlage bilden, um vorhandene Risiken systematisch zu identifizieren und zu beherrschen. Das ISMS hat darüber hinaus die Funktion, die kontinuierliche Verbesserung der Schutzziele für Informationssicherheit – Vertraulichkeit, Integrität, Verfügbarkeit – zu gewährleisten. Das ISMS der think tank gilt für alle Organisationseinheiten. Es sind daher alle Verfahren, Prozesse und Tätigkeiten des Unternehmens beinhaltet. Werden Dritte mit der Erbringung von Leistungen beauftragt, ist durch vertragliche Vereinbarungen sicher zu stellen, dass die Informationssicherheitsleitlinie in den Leistungsbeziehungen berücksichtigt wird.

Geltungsbereich des ISMS nach ISO27001:2013

Der Vorstand verantwortet die Informationssicherheit der think tank. Im Rahmen dieser Verantwortung erlässt die Vorstandschaft diese Informationssicherheitsleitlinie. Nach Maßgabe dieser Leitlinie ist nach der Vorstandschaft jeder Bereich der think tank für die Sicherheit und einen angemessenen Schutz der Informationen zuständig. Diese Maßnahmen sind nicht nur gesetzlich vorgeschrieben, sondern auch Teil unserer Verpflichtungen gegenüber unseren Kunden. Jeder Mitarbeiter muss sich daher an diese Leitlinie und die daraus abgeleiteten Standards halten.

Zielgruppe

Die vorliegende Leitlinie gilt verbindlich für alle Mitarbeiter der think tank. Alle Mitarbeiter sind seitens der Vorstandschaft aufgefordert, Informationssicherheit auf Basis dieser Leitlinie und nach ISO 27001, Datenschutz nach BDSG und EU-DSGVO und materielle Sicherheit nach Kräften aktiv im jeweiligen Tätigkeitsbereich umzusetzen.

Verantwortlichkeiten

Die Verantwortung für die Informationssicherheit tragen neben der Vorstandschaft als Gesamtverantwortliche zudem alle an den Geschäftsprozessen Beteiligten. Die Vorstandschaft unterstützt die Maßnahmen und Strategien der Informationssicherheit aktiv und treibt die Umsetzung der Sicherheitsmaßnahmen im Unternehmen voran. Jeder Verantwortliche hat in seinem Bereich vor allem folgendes zu beachten:

- Die Einschätzung und Festlegung der geschäftlichen Relevanz der von ihm verantworteten Informationen und Daten,

- die Festsetzung und Genehmigung des Sicherheits- und Kontrollumfangs, um in angemessener Weise die Verfügbarkeit, Vertraulichkeit und Integrität der von ihm verantworteten Informationen und Daten zu gewährleisten,

- die Sicherstellung, dass Verantwortlichkeiten explizit definiert und Sicherheits- und Kontrollmaßnahmen zur Verwaltung und zum Schutz der von ihm verantworteten Informationen und Daten implementiert werden,

- die Sicherstellung, dass die Systeme, mit denen die von ihm verantworteten Informationen und Daten bearbeitet werden, regelmäßig hinsichtlich der Einhaltung der Informationssicherheitsleitlinie geprüft werden.

Alle Mitarbeiter sind bei der Erstellung, Nutzung und Verwaltung von Informationen und Daten verpflichtet, die Leitlinie und alle abgeleiteten Richtlinien einzuhalten. Die Mitarbeiter sind für sämtliche Maßnahmen verantwortlich, die sie bei der Nutzung von Informationen und den damit verbundenen Systemen ergreifen. Die Mitarbeiter müssen verstehen, dass Informationssicherheit ein zentraler Faktor der Unternehmensphilosophie darstellt und ein entsprechendes Sicherheitsbewusstsein entwickeln. Mitarbeiter, die eine Verletzung der Informationssicherheit und der damit verbundenen Informationssicherheitsstandards vermuten oder Kenntnis davon erlangt haben bzw. annehmen, dass Informationen nicht in geeigneter Weise geschützt sind, müssen dies unverzüglich ihrem Vorgesetzten und/oder dem Informationssicherheitsbeauftragten melden. Die Nichteinhaltung oder bewusste Verletzung der Unternehmensvorgaben kann entsprechend ihrem Umfang zu Disziplinarmaßnahmen, Entlassung und straf- und/oder zivilrechtlichen Verfahren führen.

Sicherheitsbewusstsein

Aufgrund der Wichtigkeit der Informationssicherheit wird von jedem Mitarbeiter ein hohes Sicherheitsbewusstsein erwartet. Ihre Einhaltung wird überprüft. Sicherheitsbewusstsein ist durch folgendes Verhalten gekennzeichnet:

- Erkennen, dass Informationssicherheit ein kritisches und wesentliches Element der Unternehmensphilosophie und des Unternehmenserfolgs ist,

- stets vorhandenes Sicherheitsbewusstsein bei allen täglich anfallenden Arbeiten,

- persönliche Verantwortlichkeit für proaktive sowie effektive reaktive Maßnahmen in Bezug auf sämtliche Risiken, Schwachstellen, Vorfälle für Mitarbeiter, Informationen, Vermögenswerte und die Fortführung der Geschäftstätigkeit im Notfall,

der Informationssicherheitsbeauftragte wird bei Unregelmäßigkeiten umgehend informiert.

Ziele

Da die Bedeutung der Informationssicherheit für die Durchführung der Geschäftsprozesse zentral ist, ergeben sich folgende zentrale, strategische Informationssicherheitsziele:

- Schutz vertraulicher Daten sowohl von Kunden als auch des Unternehmens und dessen Mitarbeiter,

- Verfügbarkeit sämtlicher Dienstleistungen und damit gegeben die Verfügbarkeit der involvierten Daten,

- Integrität sämtlicher Dienstleistungen und damit gegeben die Integrität der involvierten Daten,

- Erhaltung der in Technik, Informationen, Arbeitsprozesse und Wissen investierten Werte,

- Einhaltung der aus gesetzlichen, vertraglichen und aufsichtsrechtlichen Verpflichtungen resultierenden Anforderungen,

- Sicherstellung der Kontinuität der Arbeitsabläufe innerhalb des Unternehmens,

- Etablierung und Erhaltung eines guten Rufs des Unternehmens bzgl. Informationssicherheit im öffentlichen Bewusstsein,

- Reduzierung der im Schadensfall entstehenden Kosten.

- Minimal- bzw. Need-to-know-Prinzip: Der Zugriff auf sicherheitskritische Systeme, Applikationen und Informationen ist auf einen minimalen Personenkreis einzuschränken. Dabei ist prinzipiell verboten, was nicht explizit erlaubt ist (Verbot mit Erlaubnisvorbehalt).

- Einführung und fortlaufender Erhalt des ISMS in Anlehnung an den kontinuierlichen Verbesserungsgedanken im Sinne des PDCA-Modells (Plan-Do-Check-Act).

Bereitstellung ausreichender Ressourcen zur Erreichung der gesetzten Ziele.

Risikomanagement

Das Risikomanagement ist die Grundlage des ISMS nach ISO 27001. Die Risikoanalyse im Rahmen des ISMS dient der systematischen Betrachtung potenzieller Risiken, gefolgt von deren Bewertung und gegebenenfalls der Einleitung von Gegenmaßnahmen. Die für die Informationstechnologie und -sicherheit existierenden Risiken werden festgehalten und nach einem vorgegebenen Schema bewertet. Die Anwendung angemessener, wirtschaftlicher Maßnahmen, die Verlagerung geschäftlicher Risiken und das Senken bzw. das bewusste Hinnehmen von Risiken unterhalb eines festgelegten, akzeptablen Niveaus werden in der Risikoanalyse beschrieben und von der Vorstandschaft gegengezeichnet.

Kontinuierlicher Verbesserungsprozess

Das ISMS auf Basis des PDCA-Modells wird implementiert, um die Informationssicherheit zu erhalten und kontinuierlich zu verbessern. In den PDCA-Kreislauf fließen Verbesserungsmaßnahmen aus verschiedenen Quellen ein, die in ihrer Umsetzung fortlaufend dokumentiert werden.