Informationssicherheits-Managementsystem (ISMS):

Der Schlüssel zum Schutz Ihrer sensiblen Daten

In der heutigen digitalen Ära, in der Daten zum Herzstück vieler Unternehmen geworden sind, ist der Schutz dieser Informationen von entscheidender Bedeutung. Ein drastisches Beispiel für die Konsequenzen von Verstößen gegen Datenschutzrichtlinien ist der Vorfall im Facebook-Konzern Meta, bei dem Strafen in Höhe von 1,2 Milliarden Euro verhängt wurden, was die Wichtigkeit von Informationssicherheitsmanagementsystemen (ISMS) verdeutlicht. Doch was ist ein ISMS, welche Ziele verfolgt es und welche weiteren Vorteile bietet es?

Was ist ein Informationssicherheitsmanagementsystem?

Ein ISMS ist ein Managementsystem, das die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen gewährleistet. Dazu gibt es Vorgaben, welche Anforderungen für die Einrichtung, Umsetzung, Aufrechterhaltung und die Weiterentwicklung eines ISMS zu erfüllen sind. Es beinhaltet zudem die Identifizierung von Sicherheitsrisiken, die Implementierung von Sicherheitsmaßnahmen und die regelmäßige Überwachung sowie Bewertung der Sicherheitslage.

Vorteile eines ISMS

Ein ISMS bietet sowohl interne als auch externe Vorteile, indem durch seine Vorgaben Daten und Informationen innerhalb und außerhalb der Organisation geschützt sind. Es schafft Vertrauen bei Interessengruppen und unterstützt das Unternehmen bei der Einhaltung von Verordnungen/Gesetzen wie z. B. der Datenschutz-Grundverordnung (EU-DSGVO), wodurch Strafzahlungen oder Reputationsverluste vermieden werden. Zudem setzen viele Kunden und Partner für eine Zusammenarbeit ein ISO 27001 Zertifikat oder eine Testierung nach TISAX voraus.

Ein weiterer wichtiger Punkt ist die Transparenz und ein detaillierter Überblick zu allen Themen im Bereich der Informationssicherheit. Eine genaue Kenntnis der Risiken führt dazu, dass bei einem Incident genaue Vorgehensweisen vorliegen, die dazu dienen, den Geschäftsbetrieb aufrechtzuerhalten. Das Thema der Informations- und insbesondere auch der IT-Sicherheit ist dabei ein Thema, das unbedingt im Management angesiedelt werden muss. Um das ISMS immer weiterzuentwickeln, ist deshalb festgelegt, dass die Geschäftsleitung die ISMS-Politik entwirft und über den jeweiligen Stand des ISMS informiert ist. Dabei ist die Risikobewertung und -reduzierung ist der essenzielle Ansatz des ISMS.

Welche Ziele hat das Informationssicherheitsmanagementsystem?

Das Informationssicherheitsmanagementsystem strebt den Schutz der Daten in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit von Informationen an. Unter Vertraulichkeit versteht man den Schutz sensibler Daten wie etwa personenbezogene Daten von Kunden und Mitarbeitern oder wichtige Unternehmensinformationen etwa zu Produkten und Dienstleistungen vor unbefugten Zugriff. Die Integrität stellt die Richtigkeit und Vollständigkeit von Daten sicher. Durch die Verfügbarkeit soll gewährleistet werden, dass Informationen bei Bedarf für jeden Stakeholder verfügbar sind.

Rolle des Informationssicherheitsbeauftragten (ISB)

Verantwortlich für die Implementierung und Aufrechterhaltung der Sicherheitsstandards des ISMS ist der ISB. Er überwacht Sicherheitsmaßnahmen und schafft Awareness bei den Mitarbeitern und beim Management über das wichtige Thema der Informationssicherheit.

Ein direktes und regelmäßiges Reporting an die Unternehmensleitung ist essentiell notwendig, damit diese immer auf dem neuesten Stand zu allen Informationssicherheits-Themen ist und die Vorgaben abgestimmt und implementiert werden können. Dazu muss der Informationssicherheitsbeauftragte stets auf dem neuesten Stand der Gesetzesvorgaben und der zurzeit besonders aktuellen Gefahren wie etwa Phishing Mails, Malware oder Sicherheitslücken im Code sein.

Bei akuten Gefahrenlagen ist er verantwortlich, die anfallenden Maßnahmen und Einhaltung der Regeln innerhalb der Organisation zu leiten und zu koordinieren.

Aufbau und Inhalte des Informationssicherheitsmanagementsystems

Ein ISMS ist immer nach demselben Muster aufgebaut. Schlüsselelemente sind:

- das Risikomanagement, welches Prozesse zur Identifikation, Bewertung und Behandlung von Risiken definiert;

- die Richtlinien, in denen die Vorgaben und Verfahren festgelegt werden;

- die Organisationsstruktur, in der die Zuständigkeiten und Verantwortlichkeiten geregelt sind und

- Schulungen, da der Mensch oft das größte Sicherheitsrisiko darstellt und somit die Sensibilisierung der Mitarbeiter für Informationssicherheit entscheidend ist.

Kontrolle, Überwachung und kontinuierliche Verbesserung sind dabei essenziell für die Effektivität des ISMS.

Die Bedeutung eines ISMS für den Datenschutz

Ein ISMS integriert Datenschutzaspekte und stellt sicher, dass der Umgang mit personenbezogenen Daten den Anforderungen der EU-DSGVO entspricht. Die Schnittstellen zwischen Informationssicherheit und Datenschutz sind dabei klar definiert, was die Verwaltung von Zugriffsrechten, Löschfristen und anderen relevanten Datenschutzpraktiken umfasst.

Während sich das ISMS nach ISO 27001 oder ähnlichen Standards mit allen schützenswerten Daten befasst, legt der Datenschutz den Schwerpunkt auf die personenbezogenen Daten und regelt z.B. weitere Themen wie etwa die Speicherung, Übertragung und rechtmäßige Verarbeitung personenbezogener Daten in Organisationen.

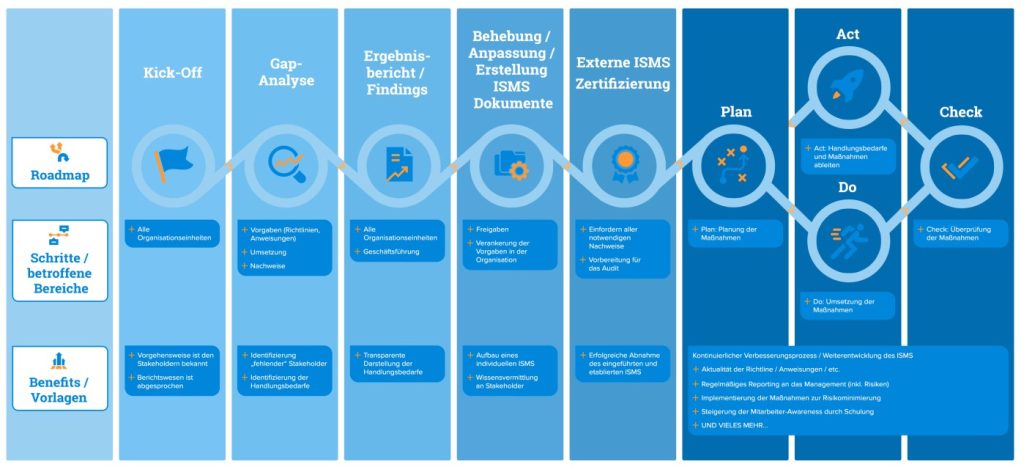

Vorgehensweise bei der Implementierung eines ISMS

Die Umsetzung und Einführung eines Informationssicherheitsmanagementsystems (ISMS) folgt einem systematischen Ansatz. Im Folgenden finden Sie einen Überblick über die einzelnen Schritte:

1. Analyse der Risiken und Definition von Sicherheitszielen

Risikoanalyse: Um die Risiken für eine Organisation umfassend zu verstehen, sollte man zunächst eine Risikoanalyse durchführen. Im Kontext des BSI-Grundschutzes werden hierfür typischerweise die im Grundschutzkatalog beschriebenen Gefährdungen wie Wasserschaden, Feuer, Erdbeben, Überschwemmung und menschlicher Fehler betrachtet. Diese Analyse erfolgt durch:

- Interviews: Befragung von Mitarbeitern und Führungskräften zu aktuellen Prozessen und wahrgenommenen Risiken.

- Analyse der Prozesse: Untersuchung, wie diese Risiken die internen Abläufe beeinflussen könnten.

- Analyse der Schnittstellen zur Außenwelt: Prüfung externer Abhängigkeiten wie Stromversorgung oder Kommunikationsleitungen, um zu verstehen, wie Ausfälle dieser Dienste die Organisation beeinträchtigen könnten.

Definition von Sicherheitszielen: Basierend auf den Ergebnissen der Risikoanalyse werden Sicherheitsziele definiert. Diese Ziele sollten klar, messbar und erreichbar sein und darauf abzielen, die identifizierten Risiken zu mindern oder zu eliminieren.

2. Implementierung von Sicherheitsmaßnahmen

Nachdem die Risiken identifiziert und die Sicherheitsziele festgelegt wurden, folgt die Auswahl und Implementierung geeigneter Sicherheitsmaßnahmen. Dies umfasst unter anderem:

- Technische Maßnahmen: Installation von Firewalls, Intrusion Detection Systemen, wasserdichten Brandschutzcontainern für kritische Hardware etc.

- Organisatorische Maßnahmen: Einführung von Richtlinien und Prozessesn für den Umgang mit sensiblen Informationen, Schulungen für Mitarbeiter zur Sensibilisierung für Sicherheitsrisiken.

- Physische Maßnahmen: Sicherung von Räumlichkeiten gegen Feuer oder Wasserschäden und Zugangskontrollen.

3. Überwachung und kontinuierliche Verbesserung

Das Ziel eines Informationssicherheitsmanagementsystems ISMS, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten im Unternehmen zu gewährleisten, kann nur durch Überwachung und kontinuierliche Verbesserung der Maßnahmen gewährleistet werden. Unter den verschiedenen Methoden bietet das Vorgehen beim PDCA-Zyklus (Plan-Do-Check-Act) eine gute Voraussetzung für die Weiterentwicklung eines ISMS. Hierbei werden die implementierten Sicherheitsmaßnahmen regelmäßig überprüft und angepasst:

- Plan: Festlegung der Sicherheitsstrategie und Maßnahmen.

- Do: Umsetzung der geplanten Maßnahmen.

- Check: Kontrolle der Effektivität der Maßnahmen durch regelmäßige Audits und Monitoring.

- Act: Anpassung der Strategie und Maßnahmen basierend auf den Ergebnissen der Überprüfung.

Ergebnisse: Durch die fortlaufende Anpassung und Verbesserung des ISMS sinkt das Risiko von Sicherheitsvorfällen, und das Sicherheitsniveau innerhalb der Organisation steigt. Dies kann auch eine günstigere Versicherung und eine Verringerung potenzieller Schäden zur Folge haben.

Die erfolgreiche Einführung und Aufrechterhaltung eines ISMS erfordert eine starke Unterstützung durch die Unternehmensleitung sowie eine klare Kommunikation und Schulung aller Mitarbeiter in Bezug auf ihre Rollen und Verantwortlichkeiten innerhalb der Organistion in Bezug auf Informationsicherheit.

Vorhandene Standards (ISO, TISAX)

ISO 27001: Internationale Norm für Informationssicherheit

ISO/IEC 27001 ist ein international anerkannter Standard für ein ISMS der von der Internationalen Organisation für Normung (International Organization for Standardization – ISO) und der Internationalen Elektrotechnischen Kommission (International Electrotechnical Commission – IEC) entwickelt wurde. Der Standard legt Anforderungen fest, um Organisationen zu helfen, ihre Informationen sicher zu verwalten und den Schutz von Daten vor Bedrohungen zu gewährleisten. ISO/IEC 27001 dient auch als Rahmenwerk, das Organisationen bei der Einhaltung weiterer gesetzlicher und regulatorischer Anforderungen bezüglich Datensicherheit unterstützt.

TISAX: Spezifische Norm für die Automobilindustrie

TISAX (Trusted Information Security Assessment Exchange) ist ein Standard, der von und für die Automobilindustrie entwickelt wurde und von der ENX Association verwaltet wird. Er basiert auf den Anforderungen des VDA (Verband der Automobilindustrie) und zielt darauf ab, ein einheitliches Niveau der Informationssicherheit innerhalb der Automobilzulieferkette sicherzustellen. Hauptziele von TISAX sind die Schaffung von Transparenz und Vertrauen zwischen den Herstellern und ihren Zulieferern in Bezug auf die Informationssicherheit, sowie die Vereinheitlichung und Vereinfachung des Austauschs von Informationssicherheitsbewertungen. TISAX umfasst Bewertungen in den Bereichen Informationssicherheit, Prototypenschutz und Datenschutz. Die Teilnahme und Zertifizierung durch TISAX ist für viele Zulieferer in der Automobilbranche erforderlich, um als vertrauenswürdiger Partner anerkannt zu werden und Aufträge zu erhalten.

Wichtige Regelungen und Verordnungen (NIS-2, DORA)

Genauso wichtig wie ein ISMS nach ISO- oder TISAX-Vorgaben ist auch die Berücksichtigung wichtiger Regelungenen und Verordnungen wie NIS-2 oder DORA.

NIS-2: Die neue EU-Richtlinie für wichtige und kritische Infrastrukturen

Die NIS-2-Richtlinie (Network and Information Security Directive 2) ist eine EU-weite Regelung zur Stärkung der Cybersicherheit und Resilienz wichtiger und kritischer Infrastrukturen. Sie erweitert den Geltungsbereich und die Vorgaben der ursprünglichen NIS-Richtlinie, indem sie diese auf weitere Sektoren und Organisationen ausweitet, die Sicherheitsanforderungen erhöht und Sanktionen für Nichteinhaltung verschärft. Ziel ist es, Europa vor wachsenden Bedrohungen, die die digitale Transformation mit sich bringt, zu schützen.

DORA: EU-Verordnung für Finanzinstitute und -dienstleister

Fazit

Ein ISMS nach ISO oder TISAX, das auch die geltenden Regelungen berücksichtigt ist für Unternehmen also nicht nur eine gute Möglichkeit, die Informationssicherheit in ihrer Organisation zu gewährleisten und damit ihre Zukunfts- und Wettbewerbsfähigkeit zu sichern. Es ist auch eine Grundvoraussetzung, um in Bezug auf Informationssicherheit als Partner und Lieferant in Frage zu kommen. Nur Unternehmen, die ihr Informationssicherheitsmanagementsystem kontinuierlich weiterentwickeln und verbessern, sind gegen die immer neuen Gefahren durch externe Angriffe oder auch weltweite Katastrophen und Krisen gewappnet.