NIS-2, DORA, ISO 27001 oder TISAX? Das ist für Sie relevant...

Zielgruppe / Branche:

Schaut man sich die Rahmenwerke genauer an, so wird schnell deutlich, dass die vier Rahmenwerke unterschiedliche Zielgruppen adressieren. NIS-2 richtet sich an Betreiber sogenannter wesentlicher und wichtiger Dienste, vor allem aus den Bereichen der kritischen Infrastrukturen, wie Energie, Verkehr, Gesundheitswesen und digitale Dienste. DORA dagegen ist auf den Finanzsektor fokussiert und betrifft Banken, Versicherungen, Zahlungsdienstleister sowie deren IT-Dienstleister. Im Gegensatz dazu ist ISO/IEC 27001 branchenunabhängig und kann von jeder Organisation angewendet werden, die ein systematisches Informationssicherheits-Management einführen möchte. TISAX wiederum ist speziell für die Automobilbranche konzipiert und richtet sich an Hersteller, Zulieferer und Dienstleister, die mit vertraulichen Informationen oder Prototypen arbeiten.

Pflicht oder freiwillig:

Hinsichtlich Pflicht oder Freiwilligkeit gilt: NIS-2 und DORA sind rechtlich bindende Vorgaben der Europäischen Union. NIS-2 als Richtlinie muss in nationales Recht überführt werden, DORA ist direkt als EU-Verordnung gültig. Beide verpflichten betroffene Organisationen zur Umsetzung konkreter Sicherheitsmaßnahmen. ISO/IEC 27001 ist hingegen ein freiwilliger Standard, wird aber oft vertraglich oder regulatorisch indirekt gefordert. TISAX ist ebenfalls freiwillig, hat sich jedoch innerhalb der Automobilindustrie faktisch als Voraussetzung für Geschäftsbeziehungen etabliert, insbesondere bei OEMs (Original Equipment Manufacturers).

Vorteile der einzelnen Rahmenwerke

Jedes Rahmenwerk hat seine ganz eigenen Vorteile. NIS-2 bietet Unternehmen eine klare gesetzliche Orientierung zur Cybersicherheit und stärkt die Resilienz kritischer Infrastrukturen. Durch europaweit einheitliche Standards werden zudem Wettbewerbsgleichheit und Vertrauen gefördert. DORA erhöht dagegen die digitale Widerstandsfähigkeit im Finanzsektor durch gezielte Anforderungen an Risiko- und Auslagerungsmanagement sowie durch verpflichtende Tests zur operativen Belastbarkeit. ISO/IEC 27001 überzeugt durch seine breite Anwendbarkeit und internationale Anerkennung. Die Zertifizierung signalisiert Geschäftspartnern und Kunden ein hohes Maß an Informationssicherheit. TISAX bietet speziell in der Automobilindustrie den Vorteil eines standardisierten Prüfverfahrens und den sicheren Austausch sensibler Informationen innerhalb der Lieferkette gewährleistet.

Herausforderungen im Überblick

Unterschiede NIS-2, DORA, ISO/IEC 27001

Entscheidungshilfe zur Auswahl und Priorisierung von Sicherheitsanforderungen

NIS-2

Wenn Ihr Unternehmen in einem kritischen Sektor (z. B. Energie, Wasser, Transport, Gesundheitswesen oder digitaler Infrastruktur) tätig ist oder mehr als 50 Mitarbeitenden oder mehr als 10 Mio. € Umsatz hat und innerhalb der EU operiert, sollten Sie prüfen, ob Sie unter die NIS-2-Richtlinie fallen. In diesem Fall ist die Umsetzung verbindlich und Sie müssen entsprechende Sicherheitsmaßnahmen, Meldepflichten und Risikomanagementstrukturen etablieren. Der erste Schritt ist die Prüfung der Sektorenzugehörigkeit und die Einordnung als „wesentlich“ oder „wichtig“. In diesem Zusammenhang bedeutet „wesentlich“, dass eine Einrichtung aufgrund ihrer Größe, Bedeutung oder des Sektors als systemrelevant für die Aufrechterhaltung kritischer Dienste gilt. „Wichtig“ bezeichnet Einrichtungen, die zwar ebenfalls in relevanten Sektoren tätig sind, aber ein geringeres Risiko für die Gesellschaft oder Wirtschaft darstellen und daher weniger strengen Auflagen unterliegen. Beide Einschätzungen führen dazu, dass das Unternehmen die NIS-2-Richtlinie umsetzen muss.

DORA

Ist Ihr Unternehmen ein Finanzinstitut oder Teil der Finanzinfrastruktur – etwa Bank, Versicherung, Börse, Krypto-Dienstleister oder ein relevanter IT-Dienstleister für diese Branche – dann ist DORA für Sie verpflichtend. Hier steht die digitale Resilienz im Mittelpunkt, insbesondere in Bezug auf IT-Risiken, Auslagerungen (z. B. Cloud-Services) und Krisenreaktionsfähigkeit. Wenn Sie unter DORA fallen, müssen Sie mit einem hohen Detailgrad und komplexen Nachweispflichten rechnen.

ISO/IEC 27001

Sind Sie unabhängig von Branche oder regulatorischer Pflicht und möchten Ihre Informationssicherheit verbessern – etwa zur Risikominimierung, für den Marktvorteil oder als Grundlage für Kundenzertifizierungen –, dann ist ISO/IEC 27001 die richtige Wahl. Dieser Standard bietet ein flexibles, international anerkanntes Rahmenwerk für ein Informationssicherheits-Managementsystem (ISMS) und eignet sich besonders gut, wenn Sie systematisch und langfristig Ihre Sicherheitsprozesse etablieren oder verbessern möchten.

TISAX

Arbeiten Sie im automobilnahen Umfeld (z. B. Zulieferer, Engineering-Dienstleister, Prototypenfertigung), ist eine TISAX-Zertifizierung meist unerlässlich – insbesondere, wenn Sie mit großen OEMs der Automobilbranche zusammenarbeiten wollen. TISAX ist zwar formal freiwillig, wird aber von vielen Auftraggebern vorausgesetzt. Es empfiehlt sich, frühzeitig mit einer Gap-Analyse zu starten und ISO 27001 als Basis zu nutzen, da TISAX darauf aufbaut.

Zusammenfassend gilt:

|

Wenn...

|

Dann...

|

|---|

Sie zu einem kritischen EU-Sektor gehören

Sie im Finanzsektor tätig sind

Sie allgemein Informationssicherheit aufbauen wollen.

Sie für Automobilhersteller arbeiten

NIS-2-Pflichten prüfen und umsetzen

DORA-Anordnung analysieren und vorbereiten

ISO/IEC 27001 einführen und ggf. zertifizien

TISAX-Assessment vorbereiten und durchlaufen

Inhalt:

Notfallplan erstellen in 5 Schritten für mehr Cyberresilienz

Ein IT-Notfall kann jedes Unternehmen treffen – plötzlich, unvorhergesehen und oft mit gravierenden Folgen. Ob Cyberangriffe, Systemausfälle oder Datenverluste: Ohne einen klaren Notfallplan herrscht im Ernstfall Chaos. Mitarbeitende sind überfordert, Verantwortlichkeiten unklar und die Reaktionszeit kostbar. Wer jedoch im Voraus einen Notfallplan erstellt, legt den Grundstein für eine schnelle, koordinierte und effektive Reaktion – und schützt damit die Stabilität des Unternehmens.

Warum einen Notfallplan erstellen?

Die positiven Effekte eines Notfallplans im Überblick:

- Kein Chaos im Krisenfall

- Klare Rollen und Verantwortlichkeiten

- Schnellere Wiederherstellung des Betriebs

- Weniger Stress für Teams und Führungskräfte

- Stärkere Kunden- und Partnerbindung durch professionelles Notfallmanagement

- Erhöhte Cyberresilienz und Investitionssicherheit

Einen IT-Notfallplan erstellen – So geht’s in 5 Schritten:

Bevor Sie jedoch mit der eigentlichen Planung beginnen, schaffen Sie eine solide Grundlage. Benennen Sie eine oder mehrere verantwortliche Personen, die den Notfallplan federführend erstellen und pflegen. Kommunizieren Sie den Projektstart frühzeitig an alle relevanten Stellen und stellen Sie sicher, dass die Geschäftsleitung aktiv eingebunden ist. Darüber hinaus sollten rechtliche und normative Anforderungen berücksichtigt werden – zum Beispiel Vorgaben aus der ISO 27001, dem BSI-Gesetz für kritische Infrastrukturen (KRITIS) oder der Datenschutz-Grundverordnung (DSGVO). Diese Standards geben wichtige Rahmenbedingungen für Struktur, Dokumentation und Umsetzung vor.

1. Risikoanalyse und Bedrohungsszenarien definieren

Der erste Schritt bevor Sie einen Notfallplan erstellen, ist die Analyse möglicher Gefahrenquellen für Ihr Unternehmen. Typische Bedrohungen sind:

- Cyberangriffe (z. B. Ransomware, Phishing)

- Technische Ausfälle (z. B. Server-, Cloud- oder Netzwerkausfälle)

- Menschliche Fehler (z. B. Fehlkonfigurationen, versehentliches Löschen von Daten)

- Naturkatastrophen (z. B. Brand, Hochwasser, Stromausfall)

Bewerten Sie die Eintrittswahrscheinlichkeit und die Auswirkungen auf geschäftskritische Prozesse, um gezielt vorbeugen zu können. Besonders gefährdet sind:

- Finanzprozesse wie Zahlungsverkehr, Buchhaltung oder Jahresabschlüsse

- Vertriebs- und Kundenmanagementsysteme, z. B. CRM-Plattformen

- Produktionsprozesse bei Industrieunternehmen oder Dienstleistungs-Workflows

- Logistik und Lieferketten, insbesondere bei Just-in-Time-Modellen

- HR-Systeme, z. B. bei der Lohn- und Gehaltsabrechnung oder Zeiterfassung

- IT-Service-Management, inkl. Helpdesk und interne Supportstrukturen

2. Notfallteam und Zuständigkeiten festlegen

Genauso wichtig wie die Risikobewertung und eine genaue Planung der Abläufe braucht ein funktionierender Notfallplan ein engagiertes Team mit klar definierten Rollen:

Der IT-Sicherheitsbeauftragte ist verantwortlich für die technische Bewertung von Bedrohungen, Koordination von Sofortmaßnahmen und Protokollierung des Vorfalls.

Systemadministratoren übernehmen technische Sofortmaßnahmen wie die Trennung vom Netzwerk, Wiederherstellung aus Backups oder das Einspielen von Patches.

Der Datenschutzverantwortliche bewertet, ob ein Datenschutzvorfall vorliegt, melden diesen ggf. an Behörden und stellen sicher, dass gesetzliche Anforderungen eingehalten werden.

Die Geschäftsleitung trifft strategische Entscheidungen, gibt Ressourcen frei und verantwortet das übergeordnete Krisenmanagement.

Und die PR-/Kommunikationsabteilung entwickelt vorbereitete Kommunikationsbausteine und informiert intern sowie extern – z. B. Presse, Kunden oder Partner – über die Situation.

3. Notfallprozeduren und Wiederherstellungsstrategien entwickeln

Im nächsten Schritt geht es darum, konkrete Handlungsanweisungen für verschiedene Vorfalltypen zu entwickeln. Beispielhaft könnten diese wie folgt aussehen:

Bei der Erkennung & Analyse sollte ein Security-Information-and-Event-Management-System (SIEM) potenzielle Bedrohungen frühzeitig erkennen und Alarm schlagen . Im ersten Schritt wird dazu ein standardisiertes Formular zur Erstbewertung des Vorfalls ausgefüllt.

Checklisten helfen bei der strukturierten Einschätzung möglicher Auswirkungen.

Bei der Eindämmung und Behebung werden betroffene Systeme umgehend vom Netzwerk getrennt, um eine weitere Ausbreitung zu verhindern. Passwörter aller Nutzer – insbesondere privilegierter Konten – werden nach einem Sicherheitsvorfall sofort geändert. Kompromittierte Benutzerkonten werden gesperrt, bis die Bedrohung beseitigt ist.

Das nächste wichtige Element ist die Wiederherstellung: Systeme werden aus einem geprüften Backup wiederhergestellt, das vor dem Angriff erstellt wurde. Vor dem Neustart prüfen Administratoren die Systemintegrität sorgfältig. Die Wiederherstellung erfolgt nach einer festgelegten Prioritätenliste – beginnend mit den geschäftskritischen Systemen.

Genauso wichtig ist auch die Kommunikation: Kunden werden bei einem Datenleck mithilfe vorbereiteter Vorlagen transparent und zeitnah informiert. Status-Updates erfolgen intern über definierte Kommunikationskanäle wie Teams oder das Intranet. Datenschutzvorfälle werden innerhalb der gesetzlichen Fristen an die zuständigen Behörden gemeldet.

4. Den Notfallplan testen und regelmäßig aktualisieren

Ein Plan muss im Ernstfall funktionieren. Daher sollte er regelmäßig geprobt und überarbeitet werden, damit jeder Beteiligte sofort weiß, was zu tun ist. Beispiele:

Tests und Übungen

Einmal jährlich wird eine realistische Notfallübung durchgeführt, die ein komplexes Angriffsszenario simuliert. Technische Teams testen regelmäßig die Wiederherstellung einzelner Systeme unter Echtzeitbedingungen. Führungskräfte nehmen an sogenannten Tabletop-Übungen teil, in denen Entscheidungsprozesse geübt werden.

Schulungen

Neue Mitarbeitende erhalten eine Einführung ins Notfallkonzept, während bestehende regelmäßig geschult werden.

Aktualisierung

Der Plan wird regelmäßig an neue gesetzliche Anforderungen und technische Veränderungen angepasst.

5. Nachbereitung und kontinuierliche Verbesserung

Damit Notfälle immer besser gehandhabt werden und das Risiko eines Schadens für das Unternehmen weiter gemindert werden kann, sollte nach jedem Vorfall – ob real oder simuliert –eine strukturierte Nachbereitung erfolgen. Beispielhafte Maßnahmen:

Lessons Learned

- Workshop mit allen Beteiligten zur Analyse des Ablaufs

- Dokumentation von Problemen und Verbesserungsvorschlägen

- Bewertung, ob technische oder organisatorische Änderungen notwendig sind

Optimierung

- Anpassung der Kommunikationswege

- Ergänzung fehlender Ressourcen im Notfallkoffer (z. B. Offline-Dokumentation, Ersatzgeräte)

- Verbesserung der Backup-Strategie (z. B. mehr Redundanz, kürzere Wiederherstellungszeiten)

Fazit: Einen Notfallplan erstellen lohnt sich – für mehr Sicherheit, Struktur und Ruhe im Ernstfall

Ein IT-Notfall muss kein Desaster werden. Wer rechtzeitig einen Notfallplan erstellt, sorgt dafür, dass im Ernstfall Ruhe bewahrt wird und jeder seine Aufgaben kennt. Klare Abläufe, schnelle Reaktionen und transparente Kommunikation schaffen Vertrauen – intern wie extern. Der Betrieb kann schneller wieder aufgenommen werden, der Stress sinkt, und Ihre Organisation wird insgesamt widerstandsfähiger gegen zukünftige Krisen.

Tipp: Beginnen Sie mit einem einfachen Plan und entwickeln Sie ihn schrittweise weiter – Hauptsache, Sie beginnen. Cyberresilienz beginnt mit einem klaren Fahrplan.

FAQ: Unterschiede zwischen Notfällen und Incidents

1. Was ist ein „Incident“?

1. Was ist ein „Incident“?

Ein Incident ist ein Ereignis, das vom normalen Betrieb abweicht und diesen stören oder beeinträchtigen kann. Ein Merkmal ist, dass ein Incident lokal begrenzt und beherrschbar ist, eine Reaktion über Incident-Response-Prozesse ist möglich.

2. Was ist ein „Notfall“?

3. Wie unterscheiden sich Notfälle von Incidents?

4. Können alle Notfälle als Incidents betrachtet werden?

5. Wie erkennt man, ob es sich um einen Notfall handelt?

6. Wer ist für die Behandlung von Incidents und Notfällen verantwortlich?

7. Gibt es standardisierte Prozesse zur Unterscheidung?

8. Warum ist die Unterscheidung wichtig?

9. Was ist der Unterschied zwischen Incident Response und Notfallplan?

Incident Response beschreibt den strukturierten Ablauf zur Erkennung, Analyse und Behandlung von Sicherheitsvorfällen. Ziel ist es, den Schaden zu begrenzen und die Ursache zu beheben.

Ein Notfallplan stellt sicher, dass der Betrieb aufrechterhalten oder schnellstmöglich wiederhergestellt werden kann, wenn Systeme oder Ressourcen nicht mehr verfügbar sind.

10. Was sind Beispiele für Incidents?

- Ein einzelner Mitarbeiter meldet einen Phishing-Versuch per E-Mail.

- Ein Server fällt für kurze Zeit aus, ohne dass geschäftskritische Prozesse betroffen sind.

- Ein Antivirenprogramm entdeckt eine potenziell unerwünschte Datei.

- Ein Benutzer kann sich nicht anmelden, weil sein Passwort gesperrt wurde.

11. Was sind Beispiele für Notfälle?

- Ein Ransomware-Angriff legt mehrere Kernsysteme lahm.

- Ein Feuer zerstört das Hauptrechenzentrum.

- Ein großflächiger Datenabfluss mit personenbezogenen Informationen tritt auf.

- Ein Cyberangriff führt zur vollständigen Unterbrechung des Geschäftsbetriebs.

Warum die Ära der Maschinen, die Maschinen entwickeln, begonnen hat

Mit der wachsenden Komplexität moderner Produkte – die nicht mehr nur softwarebasiert, sondern zunehmend „intelligence defined“ sein werden – rücken KI-Agenten stärker in den Fokus der Entwicklungsabteilungen. Besonders deutlich wird dieser Wandel in der Applikationsentwicklung spürbar. Bereits heute zeigt sich mit ADA ein KI-Agent, der nicht nur die Art und Weise, wie Anwendungen entwickelt werden, grundlegend verändert, sondern auch Klarheit und Struktur in der digitalen Transformation schafft.

Was unterscheidet ADA von anderen KI-Agenten?

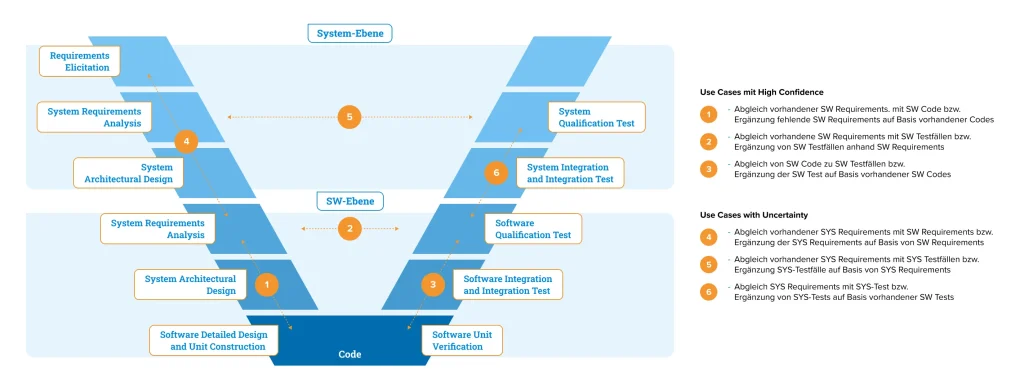

Industriestandards im Fokus: ADA lebt Konformität

Industriestandards im Fokus: ADA lebt KonformitätWährend herkömmliche KI-Agenten vor allem auf das Schreiben von Code fokussiert sind, unterstützt ADA ganzheitlich den gesamten Systementwicklungsprozess – insbesondere entlang des V-Modells. Dies ist besonders für Unternehmen in regulierten Branchen wie der Automobilindustrie oder dem Finanzwesen essenziell.

Was macht ADA besonders?

- Bidirektionale Traceability: ADA ermöglicht eine lückenlose Rückverfolgbarkeit aller Artefakte – von Anforderungen über Tests bis hin zu Codeänderungen. Dieses Vorgehen sichert die Audit-Fähigkeit, reduziert Zertifizierungsrisiken und erfüllt gängige Normen wie ISO 26262 oder ASPICE. Gleichzeitig wird Qualität von Anfang an sichergestellt.

- Validiertes Requirements Engineering: Mithilfe einer LLM-gestützten Gap-Analyse erkennt ADA automatisch fehlende oder unklare Anforderungen. Dies führt zu einer frühzeitigen Fehlererkennung und reduziert kostspielige Nacharbeiten in späteren Projektphasen.

- Kontinuierliche Konformitätsprüfung: ADA prüft Prozesse und Artefakte kontinuierlich gegen definierte Standards wie ASPICE oder DORA. Dadurch entfällt ein Großteil der Last-Minute-Korrekturen vor Audits, und eine permanente Qualitätskontrolle wird ermöglicht.

- Reverse Engineering von Legacy-Code: ADA analysiert bestehenden Altcode, extrahiert relevante Architektur- und Designelemente und überführt sie in dokumentierte, normgerechte Strukturen. Das erleichtert die nachhaltige Modernisierung, verbessert die Wiederverwendbarkeit und reduziert technische Schulden.

Fazit: ADA denkt nicht nur in Codezeilen, sondern in Prozessen, Qualität und Compliance – und das über den gesamten Entwicklungszyklus hinweg.

LLM auf Systemebene statt nur auf Code-Ebene

Wie genau unterstützt ADA?

- Virtueller Stakeholder: ADA simuliert unterschiedliche Stakeholder-Sichten, stellt Rückfragen und hilft bei der präzisen Formulierung von Anforderungen. Das verbessert die Qualität des Requirements Engineerings, verringert Missverständnisse und erleichtert die Abstimmung.

- Architektur-Generierung: Basierend auf kontextuellen Anforderungen schlägt ADA nachvollziehbare und dokumentierte Architekturvorschläge vor. Das beschleunigt die Architekturarbeit und führt zu einem konsistenteren Systemaufbau.

- Intelligente Verknüpfung von Dokumentation, Design und Validierung: ADA verbindet Artefakte automatisch und stellt deren Konsistenz sicher. Das reduziert Redundanzen und verhindert Inkonsistenzen zwischen Code, Design und Dokumentation.

- Hybride Nutzung von Cloud- und lokalen LLMs: Dank der Integration von Tools wie Ollama lässt sich ADA flexibel an Sicherheits- und Datenschutzanforderungen anpassen – ideal für sicherheitskritische Branchen.

Ergebnis: ADA ist ein intelligenter Assistent für die Systementwicklung – weit mehr als ein Code-Helferlein.

Workflow statt Einzellösungen

Ein herausragender Unterschied besteht darin, dass ADA nicht in Einzelschritten, sondern in vollständigen Workflows denkt. ADA orchestriert den gesamten Entwicklungsfluss – von der Anforderung bis zum Code-Commit – und bedient Tools eigenständig, während andere KI-Agenten meist nur punktuell eingebunden sind und sich auf wenige Werkzeuge beschränken.

Was bringt dieser integrierte Ansatz?

- Workflow-basierte Prozesssteuerung: Alle Aktionen folgen definierten Abläufen mit klaren Übergaben und Zuständigkeiten. Das schafft Transparenz, Planbarkeit und reduziert das Risiko von Fehlkommunikation.

- Event-basierte Kommunikation zwischen Modulen: ADA reagiert dynamisch auf Ereignisse, etwa bei einer geänderten Anforderung durch die automatische Überprüfung des zugehörigen Testfalls. Dadurch werden wiederkehrende Tätigkeiten automatisiert und manuelle Fehler reduziert.

- Projekt-Dashboard mit Statusvisualisierung: Alle Artefakte und deren aktueller Status sind jederzeit live einsehbar. Dies erleichtert die Steuerung und ermöglicht schnelle Reaktionen auf Abweichungen.

- Integration mit Jira und GitHub: ADA verknüpft Tickets, Commits und Aufgaben direkt mit Anforderungen. So wird vollständige Rückverfolgbarkeit gewährleistet – ein Muss für Standards wie ASPICE.

- „Kein Code ohne Trace“-Prinzip: Jeder Code muss mit mindestens einem Anforderungsticket verknüpft sein. Das verhindert unkontrollierten Wildwuchs im Code.

Bottom Line: ADA ersetzt punktuelle Tools durch eine durchgängige Prozessplanung.

Paradigmenwechsel durch ADA

Im Gegensatz zu anderen KI-Agenten, die Einzelpersonen unterstützen, transformiert ADA ganze Entwicklungsteams – mit Fokus auf Struktur, Skalierbarkeit und Qualität.

Der kulturelle und technische Wandel mit ADA:

- Teams arbeiten nicht mehr ad hoc, sondern folgen strukturierten Abläufen.

- Jeder Prozessschritt erzeugt prüfbare, wiederverwendbare Artefakte statt isolierter Outputs.

- Qualität entsteht nicht zufällig, sondern wird systematisch sichergestellt.

- Dateninseln werden vermieden – alle Schritte, Artefakte und Entscheidungen sind nachvollziehbar miteinander verbunden.

Fazit: Die Ära der Maschinen, die Maschinen entwickeln, hat mit ADA begonnen

Der Unterschied zwischen ADA und herkömmlichen KI-Agenten liegt nicht nur im Funktionsumfang, sondern in einem grundsätzlichen Paradigmenwechsel:

- Von punktueller Unterstützung hin zu vollständiger Prozessintelligenz.

- Von einfacher Codevervollständigung hin zur standardkonformen, auditierbaren Applikationsentwicklung.

Die Entwicklung ist hierbei jedoch noch nicht abgeschlossen, denn mit intelligenten KI-Agenten werden sich in naher Zukunft jegliche Arte von Produkten entwickeln lassen.

Erleben Sie ADA in Aktion – fordern Sie eine Live-Demo an und sehen Sie, wie moderne KI-gestützte Entwicklung wirklich aussieht.

Downloads

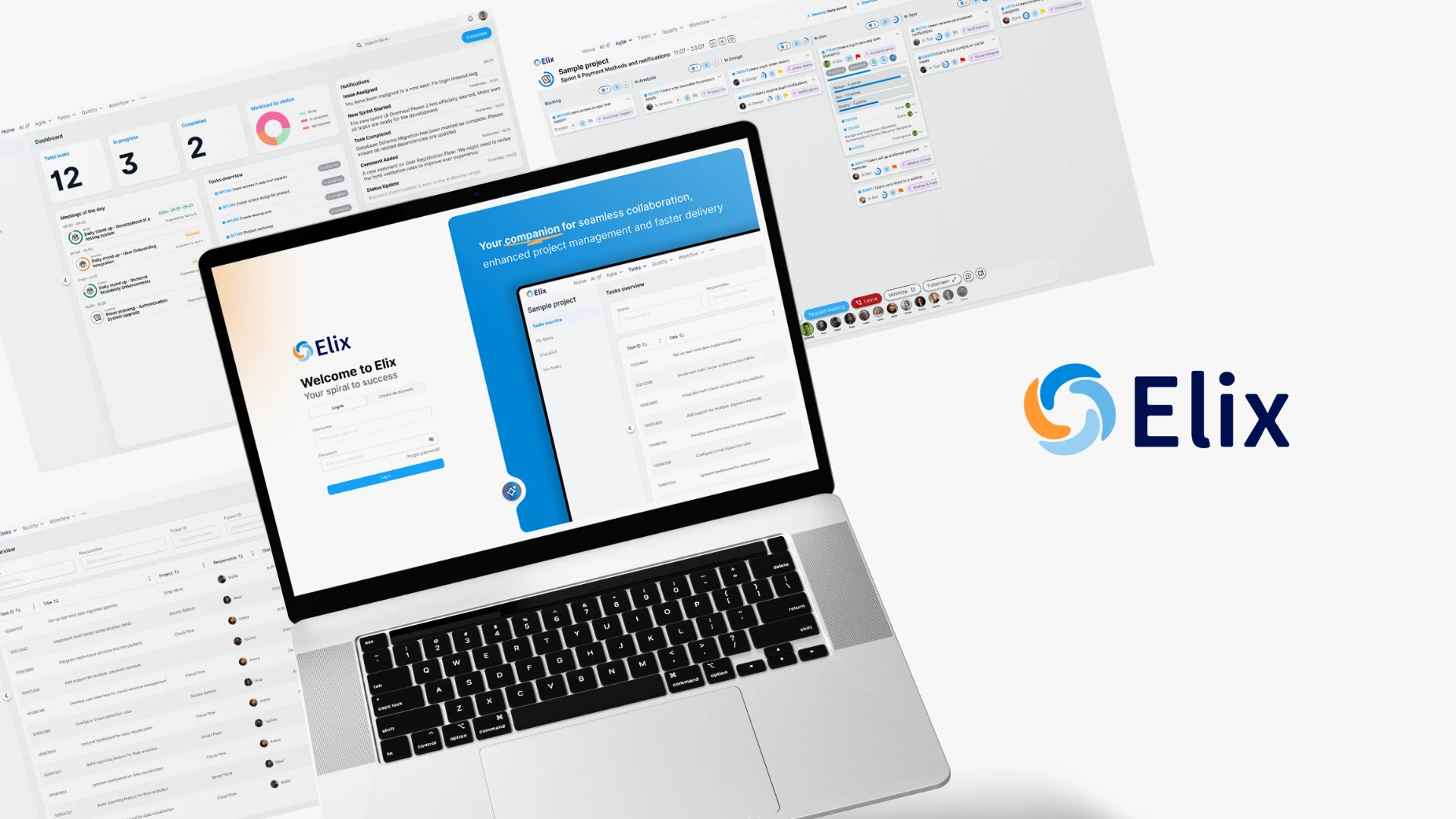

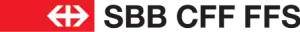

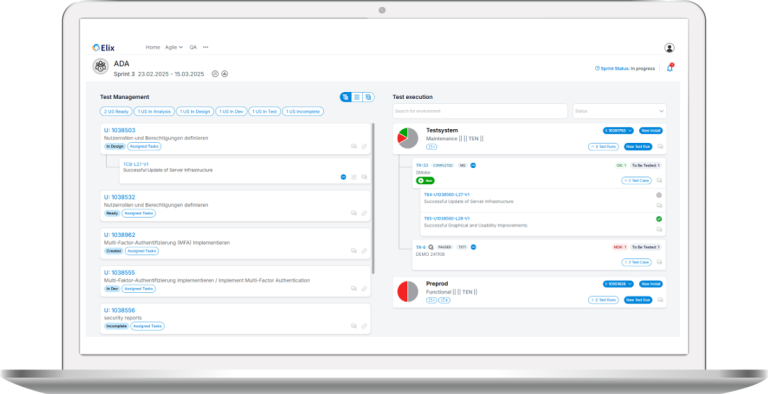

think tank launcht Elix: Eine All-in-One Business & Projektmanagement Suite

Tunis, 15. Mai 2025 – think tank, ein führender Akteur im Bereich der digitalen Transformation in Europa, Afrika und dem Nahen Osten, gibt offiziell die Markteinführung von Elix bekannt, einer modularen Software-Suite, die das Management von Unternehmen, Projekten, Prozessen und Teams revolutionieren soll – sowohl im privaten Sektor als auch in öffentlichen Einrichtungen.

Yassine Kaaniche, Geschäftsführer von think tank: „Mit Elix wollten wir eine lebendige Plattform schaffen – eine, die mit unseren Kunden wächst. Es ist mehr als nur eine Software; es ist eine intelligente, offene Architektur, die das Unternehmenswachstum unterstützt und gleichzeitig Leistung, Sicherheit und Anpassungsfähigkeit gewährleistet. “

Konzipiert für den privaten und öffentlichen Sektor

Eine intuitive Plattform, für jeden Geschäftsbedarf

Konkrete und messbare Vorteile

Elix unterstützt jeden in seiner Rolle und jede Abteilung, indem es die Produktivität steigert, die Betriebskosten senkt und die teamübergreifende Zusammenarbeit verbessert. Die wichtigsten Vorteile sind:

- Reduzierung der Softwareausgaben durch Beseitigung redundanter Tools und Optimierung der Budgetzuweisung;

- bis zu 30 % Produktivitätssteigerung durch Aufgabenautomatisierung und besseres Ressourcenmanagement;

- Zeitersparnis bei administrativen Aufgaben durch automatisierte Workflows und einen integrierten KI-Assistenten;

- schnellere und intelligentere Entscheidungsfindung durch Echtzeit-Dashboards und konsolidierte Einblicke und Daten;

- stärkere Zusammenarbeit zwischen Abteilungen, HR, IT und Projektteams in einer einheitlichen und agilen Arbeitsumgebung.

Über think tank

Die think tank Business Solutions AG ist ein mittelständisches Unternehmen mit Sitz in München sowie Niederlassungen in Tunesien und in der Schweiz. Das Unternehmen bietet seit Jahrzehnten Business und IT-Consulting sowie innovative Individualsoftwarelösungen für die Automobil- und Fertigungsbranche sowie den Finanzbereich an. Als Experte für die digitale Transformation und innovative Technologien begleitet die think tank Business Solutions AG Kunden zudem auf ihrem Weg der agilen Transformation. Ein weiterer Schwerpunkt ihrer Geschäftstätigkeit ist die Informationssicherheit sowie die Künstliche Intelligenz.

Ihre Ansprechpartnerin:

Dorothee Schwarz

Marketing & Communication Manager

+49 (0)89 552677-0

Für weitere Informationen über Elix

Accelleron Schweiz AG

MES-Tool "Turbo Plan 24" zur Ressourcensteuerung

Unsere Zusammenarbeit mit der Accelleron Schweiz AG

Accelleron entwickelt, produziert und unterhält Hochleistungs-Turbolader und fortschrittliche Kraftstoffeinspritzsysteme. Diese Technologien sowie digitale Lösungen werden vor allem in der Schifffahrts- und Energieindustrie eingesetzt, um die Effizienz von Motoren zu steigern und dadurch Emissionen zu reduzieren.

Die Forschungs – und Entwicklungsabteilung stand vor der Herausforderung, eine Vielzahl unterschiedlicher Versuche effizient zu koordinieren. Die komplexen Abläufe erforderten eine klare Aufgabenverteilung und Spezialisierung der Teams, um eine effiziente Zusammenarbeit zu gewährleisten, sowie eine präzise Planung der Prüfstandbelegung und Ressourcennutzung.

Mit „TurboPlan 24“ wurde ein leistungsstarkes MES-Tool entwickelt, das die Belegungs- und Einsatzplanung in einer zentralen Umgebung vereint. Es ermöglicht eine optimale Nutzung von Prüfständen, Mitarbeitern und technischen Ressourcen, indem es eine medienbruchfreie Verwaltung und Bereitstellung aller relevanten Informationen bietet.

Dank „TurboPlan 24“ können Planungsprozesse optimiert, Engpässe frühzeitig erkannt und die bereichsübergreifende Zusammenarbeit verbessert werden. Die maßgeschneiderte Arbeitsumgebung unterstützt die Teams gezielt bei ihren Aufgaben und sorgt für eine effiziente und transparente Steuerung der Ressourcen.

Herausforderung

- Performance & Usability: Sicherstellung einer schnellen und benutzerfreundlichen Anwendung

- Komplexe Prozesse & Medienbrüche: Notwendigkeit, papierbasierte Abläufe zu digitalisieren und integrieren

- Interdisziplinäre Zusammenarbeit: Schaffung eines Verständnisses für agile Methoden und den IT-Entwicklungsprozess im Fachbereich

- Agile Einführung: Implementierung eines agilen Vorgehens und gemeinsame Entwicklung von User Stories mit in agilen Arbeitsweisen nicht vertrauten Personen

- Akzeptanz & Überzeugungsarbeit: Förderung der Nutzerakzeptanz für das neue MES-Tool

Unser Beitrag ...

Die neue Lösung funktioniert einwandfrei und hat zu deutlich mehr Effizienz beim Vorbereiten und Durchführen unserer Tests sowie bei der Planung unserer Ressourcen geführt. Die User-Akzeptanz ist groß und ein weiterer Pluspunkt ist, dass die Entwickler der Applikation nun auch im Support tätig sind. All das hilft uns enorm.

Mirco von Bergen

Head of Instrumentation

Maschinenbau

Leistung:

Application Development & Management

Services:

Application DevOps Services

Agile Software Development Application Mangement

Technologien und Tools: Architecture Microservices, Java, Maven, Hibernate, Liquibase, Spring Boot, PostgreSQL, REST open API, Graphql, MS Azure DevOps, Angular, AKS, NodeJS, Nginx

Methoden:

Agile Scrum and DevOps

Machen Sie den Quantensprung in der Applikationsentwicklung mit ADA

ADA ist der erste KI-Agent, der die gesamte Entwicklungskette intelligenter Systeme und Applikationen nahtlos unterstützt – von der Anforderungsanalyse über Design, Implementierung und Validierung bis hin zur Systemintegration und Dokumentation. Ob Software oder Hardware: ADA denkt mit, automatisiert, optimiert – und schafft Raum für echte Innovation.

Dabei integriert sich ADA reibungslos in bestehende Prozesse und erfüllt höchste Branchenstandards wie SAFe 6.0, ASPICE 4.0 sowie proprietär strukturierte Entwicklungsmodelle.

Demo buchen und umfangreiche Erstberatung zur Implementierung sichern!

Vorteile von ADA

Steigerung der Kosteneffizienz

ADA reduziert Entwicklungsaufwände je nach Prozessschritt um bis zu 80 %.

Maximierung der Qualität

ADA steigert die Produktqualität um bis zu 300 %.

Erhöhung der Entwicklungsgeschwindigkeit

ADA beschleunigt den Entwicklungsprozess um den Faktor 2.

Schneller Mehrwert

Erste produktive Unterstützung erfolgt bereits nach 3+ Monaten.

Die 4 größten Cybersecurity-Risiken – und ihre Lösungen

1. Schatten-IT als blinder Fleck

Die Lösung: Zentrales Asset Management

Der Schlüssel, um die Kontrolle über alle im Unternehmen genutzten Systeme zu behalten, ist ein zentrales Asset-Management. Dabei können automatisierte Tools zur Erkennung nicht genehmigter Hardware und Software helfen, unkontrollierte IT-Assets sichtbar zu machen, wie z.B. die Implementierung einer Netzwerk- und Endpunktüberwachung. Beim Thema Schatten-KI können eine klare KI-Nutzungsrichtlinie sowie die Bereitstellung unternehmenskonformen KI-Lösungen eine Möglichkeit sein.

2. Fehlende Awareness & Sensibilisierung: Anstieg von Cyberangriffen

Zusaätzlich sollten regelmäßig Schulungen durchgeführt werden, um Mitarbeitende über die Risiken der Schatten-IT aufzuklären und sie zu sensibilisieren. Auch im Bereich Cybersecurity ist oft der Mensch die größte Schwachstelle für Cyberangriffe wie Phishing oder Social Engineering. Fehlendes Sicherheitsbewusstsein führt dazu, dass schädliche E-Mails, Anhänge oder Links geöffnet, vertrauliche Informationen unbedacht preisgegeben oder ungenehmigte Software / KI-Lösungen verwendet werden. Cyberkriminelle nutzen gezielt diese menschlichen Fehler aus, um in Unternehmenssysteme einzudringen, was zu einem Anstieg von Cyberangriffen führt.

Lösung: Entwicklung einer Security-Awareness Kultur

Deshalb ist eine Security-Awareness Kultur besonders wichtig. Zur Entwicklung einer solchen Kultur sind verschiedene Bausteine notwendig. Wichtig ist die Einbindung der Führungskräfte, die Sicherheit vorleben müssen. Ebenso sollte es präzise Richtlinien und eine verständliche Kommunikation geben, die klare und kurze Botschaften ohne allzu viele Fachbegriffe benutzt.

Regelmäßige, am besten interaktive Security-Awareness-Trainings und Webinare sind notwendig, um Mitarbeitende für Cybergefahren, zu sensibilisieren. Dabei sind Micro Learning-Einheiten oft besser geeignet als lange Schulungen. Simulierte Phishing-Kampagnen helfen dabei, das Sicherheitsbewusstsein zu erhöhen und reale Angriffsszenarien zu üben. Mitarbeitende sollten dazu ermutigt werden, Sicherheitsprobleme ohne Angst vor Konsequenzen zu meld

Sichern Sie sich den ultimativen Leitfaden für Ihr Cybersecurity Assessment inkl. Checkliste

Hier herunterladen

3. Fehlender Notfallplan: Risiko von Produktionsausfällen durch unklare Verantwortlichkeiten

Lösung: Ein strukturierter Incident-Response-Plan

4. Technische Sicherheitslücken: Folgen eines unzureichenden System-Audits

Lösung: Regelmäßige technische Gap-Analyse

Fazit: Viele Unternehmen haben immer noch große Schwachstellen

Die vier häufigsten Findings aus Cybersecurity-Assessments zeigen, dass viele Unternehmen noch große Schwachstellen in ihrer Sicherheitsstrategie haben. Schatten-IT, mangelndes Bewusstsein für Cyberrisiken, fehlende Notfallpläne und unentdeckte Sicherheitslücken sind ernstzunehmende Gefahren. Doch mit den richtigen Maßnahmen lassen sich diese Risiken minimieren und die Cyberresilienz deutlich erhöhen.

FAQ

1. Was ist ein Cybersecurity Assessment?

Darunter versteht man ist eine umfassende Analyse der Sicherheitslage eines Unternehmens. Es bewertet die vorhandenen Sicherheitsrichtlinien, -technologien und -prozesse, um Schwachstellen und Risiken zu identifizieren und zu beheben. Ziel ist es, potenzielle Schwachstellen zu erkennen und die Sicherheitsstrategie zu verbessern.

2. Warum sollte man ein Cybersecurity Assessment durchführen?

Es hilft dabei, Sicherheitslücken zu identifizieren, bevor sie von Angreifern ausgenutzt werden. Es sorgt dafür, dass Ihr Unternehmen besser gegen Cyberbedrohungen geschützt ist, und unterstützt die Einhaltung gesetzlicher Vorschriften und branchenspezifischer Standards.

3. Welche Bereiche werden im Cybersecurity Assessment geprüft?

Ein Assessment umfasst in der Regel mehrere Bereiche wie z.b. Netzwerksicherheit, Zugriffskontrollen, Datenmanagement, Patch-Management, Notfallpläne, Cloud-Sicherheit, etc. – auch Sicherheitsrichtlinien und das Bewusstsein der Mitarbeitenden werden geprüft.

4. Wie lange dauert ein Cybersecurity Assessment?

Die Dauer eines Cybersecurity Assessments variiert je nach Größe des Unternehmens, der Komplexität der IT-Infrastruktur und dem Umfang des Assessments. In der Regel dauert es zwischen ein bis vier Wochen, um eine gründliche Analyse durchzuführen.

5. Wie wird die Sicherheit während eines Cybersecurity Assessments bewertet?

Experten führen eine sorgfältige Analyse durch, indem sie Schwachstellen-Scans, Penetrationstests und Überprüfungen der Sicherheitsrichtlinien und -praktiken durchführen. Sie bewerten die Wirksamkeit der aktuellen Sicherheitsmaßnahmen und identifizieren potenzielle Bedrohungen und Lücken.

6. Wird mein Unternehmen während des Assessments Tests ausgesetzt?

Ja, in vielen Fällen werden Penetrationstests durchgeführt, um Schwachstellen aus der Sicht eines Hackers zu simulieren. Diese Tests helfen dabei, Sicherheitslücken im System zu erkennen, die bei herkömmlichen Scans möglicherweise übersehen werden.

7. Was passiert nach einem Cybersecurity Assessment?

7. Was passiert nach Abschluss eines Cybersecurity Assessments?

Nach Abschluss des Assessments erhalten Sie einen detaillierten Bericht, der die gefundenen Schwachstellen, potenziellen Risiken und Empfehlungen zur Verbesserung der Sicherheitslage enthält. Es wird ein Plan entwickelt, um die identifizierten Probleme zu beheben und Ihre Cybersecurity langfristig zu stärken.

8. Welche Vorteile bringt mir ein Cybersecurity Assessment?

Sie erhalten ein besseres Verständnis der Sicherheitslücken in Ihrer Infrastruktur, können gezielte Verbesserungsmaßnahmen ergreifen und verringern das Risiko von Sicherheitsverletzungen. Zudem verbessert es die Compliance mit branchenspezifischen Vorschriften und steigert das Vertrauen Ihrer Kunden.

9. Was kostet ein Cybersecurity Assessment?

Die Kosten variieren je nach Umfang des Assessments, der Größe des Unternehmens und der Komplexität der IT-Infrastruktur. Ein detailliertes Angebot wird nach einer ersten Bedarfsanalyse erstellt.

10. Muss ich spezielle Vorbereitungen für das Assessment treffen?

In der Regel müssen Sie Zugang zu relevanten Systemen, Netzwerken und Daten gewähren. Möglicherweise müssen Sie auch mit Ihrem IT-Team zusammenarbeiten, um den Umfang und die Ziele des Assessments zu definieren.

Inhalt:

Application Design Assistant

Revolutionieren Sie Ihre Softwareentwicklung mit ADA -

Die Entwicklung hochwertiger Software ist ein komplexer, ressourcenintensiver Prozess. Anforderungen ändern sich, Teams stehen unter Zeitdruck, und Fehler im Code können kostspielig sein. Unternehmen benötigen eine intelligente Lösung, die Effizienz steigert, Fehler reduziert und die Time-to-Market verkürzt.

Unsere Lösung für moderne Softwareentwicklung

ADA (Application Design Assistant) ist ein KI-gestützter Agent, der den gesamten Softwareentwicklungsprozess optimiert – von der Anforderungsanalyse über das Erstellen präziser User Stories bis hin zur Automatisierung von Tests und Qualitätssicherung.

Wie funktioniert ADA?

Automatisierte Anforderungsanalyse

Durch den Einsatz von KI werden die Anforderungen effizient analysiert und strukturiert.

Optimierung der

User Stories

Automatisierte

Code-Analyse & Testing

Die frühzeitige Fehlererkennung sorgt durch die schnelle Identifizierung potenzieller Probleme für bessere Code-Qualität.

Erleben Sie eine neue Dimension der Softwareentwicklung – mit ADA.

ADA auf einen Blick

KI-unterstützt

ADA bietet umfassende KI-Unterstützung für den gesamten Entwicklungsprozess.

100 % integrierbar

ADA integriert sich nahtlos in Frameworks und ist mit allen gängigen Tools kompatibel.

100% sicher

ADA als unternehmenseigene KI-Lösung schützt Ihre Daten und macht es Ihnen leicht, Ihre Compliance-Vorgaben zu erfüllen.

Schnell implementierbar

Durch leichte Implementierbarkeit sparen Sie Zeit und können ohne großen Schulungsaufwand schnell von ADA profitieren.

Warum ADA?

Steigerung der Kosteneffizienz

Durch schnellere Entwicklungszyklen, reduzierte Fehlerkosten und eine verkürzte Time-to-Market.

Maximierung der Qualität

Durch präzisere Definition der User Stories, automatisiertes Testen und eine verbesserte Code-Qualität.

Erhöhung der Kundenzufriedenheit

Durch reduzierte manuelle Aufwände, eine niedrigere Fehlerquote und eine nahtlose Nutzererfahrung.

Optimierung der Performance

Durch robuste Code-Strukturen, schnellere Ladezeiten und minimierte Downtime für eine höhere Systemstabilität.

Bereit, Ihre Softwarentwicklung zu revolutionieren?

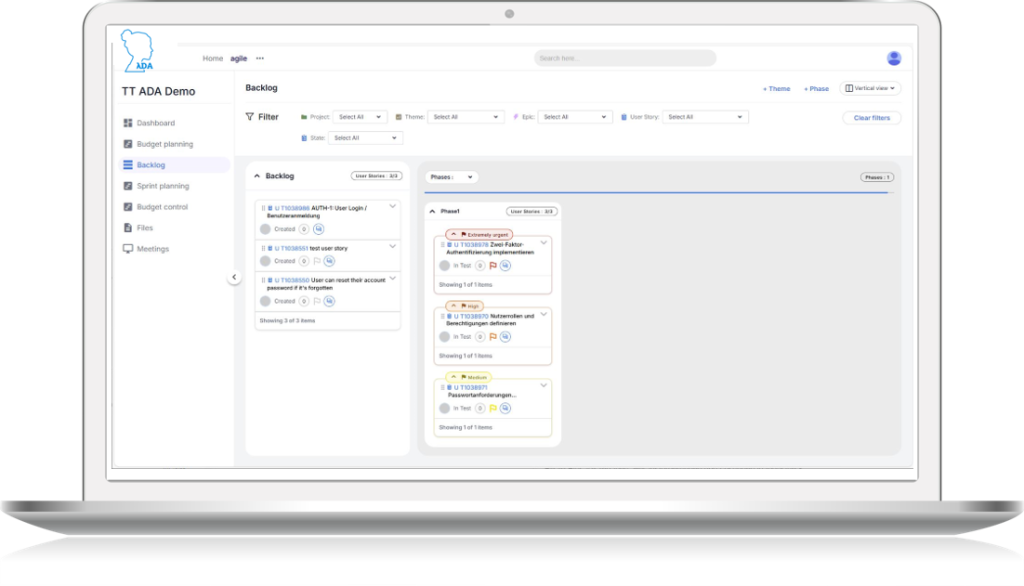

Die Zukunft der Low-Code-Entwicklung mit Oracle APEX

In der sich schnell entwickelnden digitalen Landschaft von heute stehen Unternehmen unter dem ständigen Druck, innovativ zu sein und Softwarelösungen schneller, effizienter und zu geringeren Kosten bereitzustellen. Low-Code-Plattformen haben sich als zentrale Kraft in diesem Wandel erwiesen. Sie bieten die Möglichkeit, die Anwendungsentwicklung zu beschleunigen und gleichzeitig die Abhängigkeit von spezialisierten Programmierkenntnissen zu verringern.

Oracle APEX, ein langjähriger Akteur in der Low-Code-Arena, ist einzigartig positioniert, um inmitten der aufkommenden Trends in der Low-Code-Entwicklung zu gedeihen.

Four Low-Code-Entwicklungstrends im Blick

Trend Nr. 1: Integration von KI und Automatisierung

KI ist gerade dabei, das Low-Code-Paradigma neu definieren. Plattformen werden KI zunehmend nutzen, um die Anwendungsentwicklung zu verbessern, einschließlich:

- Code-Vorschläge: KI-gesteuerte Tools werden in Echtzeit Empfehlungen zur Optimierung von Codeschnipseln geben oder vorgefertigte Vorlagen vorschlagen.

- Automatisierung von Arbeitsabläufen: Modelle des maschinellen Lernens werden Datenmuster analysieren, um Routineabläufe zu automatisieren und Prozesse zu rationalisieren.

- Verarbeitung natürlicher Sprache (NLP): Die Benutzer beschreiben die gewünschten Funktionen in natürlicher Sprache, und die KI übersetzt diese in funktionale Anwendungskomponenten.

Trend Nr. 2: Interoperabilität und Erweiterung des Ökosystems

Low-Code-Plattformen werden sich zunehmend auf die nahtlose Integration mit externen Tools, Datenbanken und Cloud-Diensten konzentrieren. Plattformübergreifende Kompatibilität und erweiterte Plugin-Ökosysteme werden es Unternehmen ermöglichen, ihre Low-Code-Lösungen weiter anzupassen.

Zu den wichtigsten Entwicklungen gehören:

- Erweiterte Plugin-Ökosysteme zur Verbesserung der Funktionalität und Anpassung: Low-Code-Plattformen werden einen erweiterten Marktplatz für Plugins und Konnektoren bieten. Diese Plugins bieten fertige Lösungen für die Integration mit Tools von Drittanbietern (z. B. CRM-Systeme, ERP-Software, Datenanalyseplattformen) und externen Datenbanken.

- API-First-Ansatz, der von Low-Code-Plattformen übernommen wird, einschließlich Unterstützung für RESTful-APIs, GraphQL und andere Industriestandardprotokolle, um einen reibungslosen Datenfluss zwischen Systemen zu gewährleisten.

Trend Nr. 3: Betonung von Governance und Sicherheit

Trend Nr. 4: Verbesserte Tools für die Zusammenarbeit

Da Low-Code-Plattformen zunehmend sowohl von technischen als auch von nicht-technischen Anwendern angenommen werden, wird die Zusammenarbeit zwischen den verschiedenen Interessengruppen wichtiger denn je sein. Entwickler, Geschäftsanwender und Designer müssen in der Lage sein, nahtlos zusammenzuarbeiten, um die agile Entwicklung zu beschleunigen.

- Funktionsübergreifende Dashboards: Low-Code-Plattformen bieten zentralisierte Dashboards, die einen Überblick über den Projektfortschritt bieten, einschließlich Echtzeit-Analysen, Metriken und Leistungseinblicke pro Geschäftseinheit.

- Design- und Prototyping-Tools: Designer und Entwickler haben Zugang zu Prototyping- und Wireframing-Tools innerhalb der Low-Code-Plattform, mit denen sie App-Designs, Benutzeroberflächen und Workflows schnell visualisieren können.

84 % der Unternehmen setzen Low-Code- oder No-Code-Tools ein, um die technische Lücke zu schließen, die durch den Mangel an Entwicklern entstanden ist.

Quelle: Forrester

Wie sich Oracle APEX in die Zukunft von Low-Code einfügt

Hier sind einige Möglichkeiten, wie das APEX mit der Zukunft des Low-Codes zusammenarbeitet:

1. KI-gestützte Entwicklung

2. Nahtlose Cloud-Integration

3. Governance und Sicherheit

4. Kollaboration und Low-Code-Demokratisierung

think tank: Pionierarbeit bei Low-Code-Lösungen mit Oracle-Know-how

Die Zukunft von Low-Code ist unbestreitbar vielversprechend und zeichnet sich durch verstärkte KI-Integration, größere Automatisierung und verbesserte Zusammenarbeit aus. Oracle APEX ist mit seiner robusten Datenbankgrundlage, seinen unternehmenstauglichen Funktionen und der Integration in das KI- und Cloud-Ökosystem von Oracle gut positioniert, um bei der Low-Code-Revolution führend zu bleiben.

Bei think tank haben wir stets Low-Code-Plattformen wie Oracle APEX genutzt, um innovative, skalierbare und sichere Anwendungen zu entwickeln, die auf die Bedürfnisse unserer Kunden aus dem privaten und öffentlichen Sektor zugeschnitten sind. Unser Fachwissen erstreckt sich auf:

- Entwicklung kundenspezifischer Anwendungen: Erstellung von Unternehmenslösungen mit Oracle APEX, Rationalisierung von Abläufen und Förderung der digitalen Transformation.

- Integration von KI und Automatisierung: Implementierung von Oracles KI und internen Tools zur Verbesserung der Funktionalität und Intelligenz von Low-Code-Anwendungen.

- Nahtlose Cloud-Bereitstellungen: Unterstützung von Unternehmen bei der Optimierung ihrer Oracle Cloud-Infrastruktur mit integrierten Low-Code-Anwendungen.

Sind Sie bereit, Ihr Unternehmen mit Low-Code zu verändern?